Hacking Versuch über Microsoft Corporation Netzwerk – AS8075

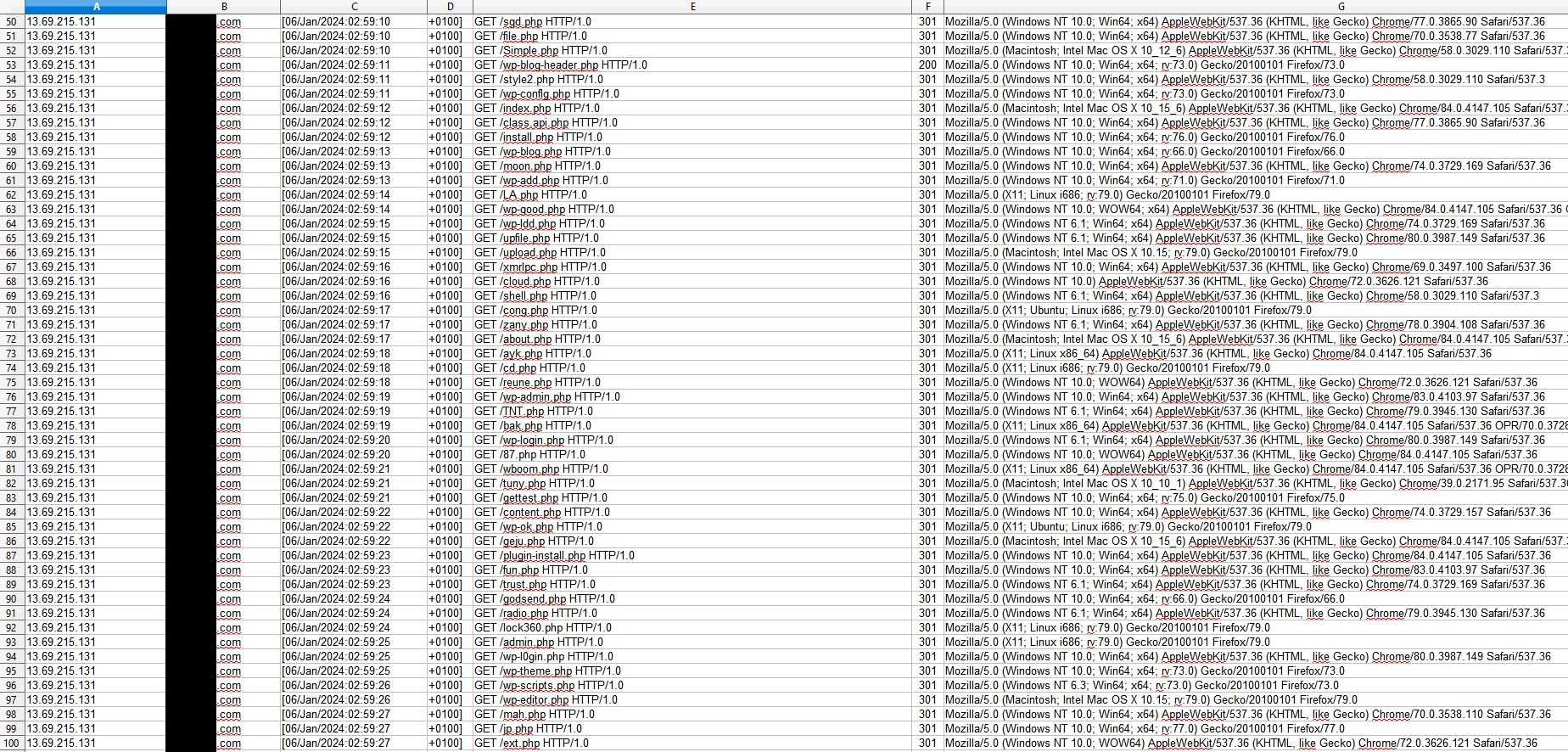

Hier das Protokoll vom Hacking Versuch über AS8075 Microsoft Corporation Netzwerk

Es ist ja nicht der erste Hacking Versuch über das AS8075 Microsoft Corporation Netzwerk. Der unten aufgeführte Versuch auf eine englische Homepage eines Bekannten wurde am 06.01.2024 um 10:50 Uhr von Hacker-Idioten.com per Email an abuse@microsoft.com gemeldet.

Login Idioten – Hacker Idiot Top Ten

Bisher wird auch diese Meldung anscheinend schlichtweg ignoriert, eine Reaktion, eine Antwort von Microsoft bleibt bisher aus! Es wurden übrigens in den letzten 3 Monaten schon mehrmals Hacking-Versuche von Besitzern von Homepages an Microsoft gemeldet. Ich bekam zur Info immer eine BCC!

Meldung wegen einiger Hacking-Versuche über AS8075 Microsoft-Netzwerke am:

- 06.01.24 – Letzte Meldung über uns, bisher keine Antwort von Microsoft!

- 29.12.23 – Keine Antwort von Microsoft!

- 14.12.23 – Keine Antwort von Microsoft!

- 11.12.23 – Keine Antwort von Microsoft!

- 17.11.23 – Unglaublich, da wurde (noch) geantwortet!

Es kam somit bei den ganzen Meldung NUR ein einziges mal eine Antwort. Da wir hier fast täglich die Log-Files von Besitzern- und/oder Webmastern von Homepages bekommen, haben wir IMMER die aktuellen Infos UND die Beweise für die täglichen Hacking-Versuche über die Netzwerke so mancher auch zweilichtigen Provider!

Theoretisch sind Hacker eigentlich technisch versierte Personen, die nach Schwachstellen im Hard- und Softwareumfeld suchen. Hier in diesem Fall ist es jedoch ein Hacker-Idiot, denn durch den Versuch über ein Netzwerk von Microsoft, ist es nachvollziehbar! Diese Art von amateurhaften Hacking-Versuchen findet man ja täglich in unserem Hacking-Protokoll.

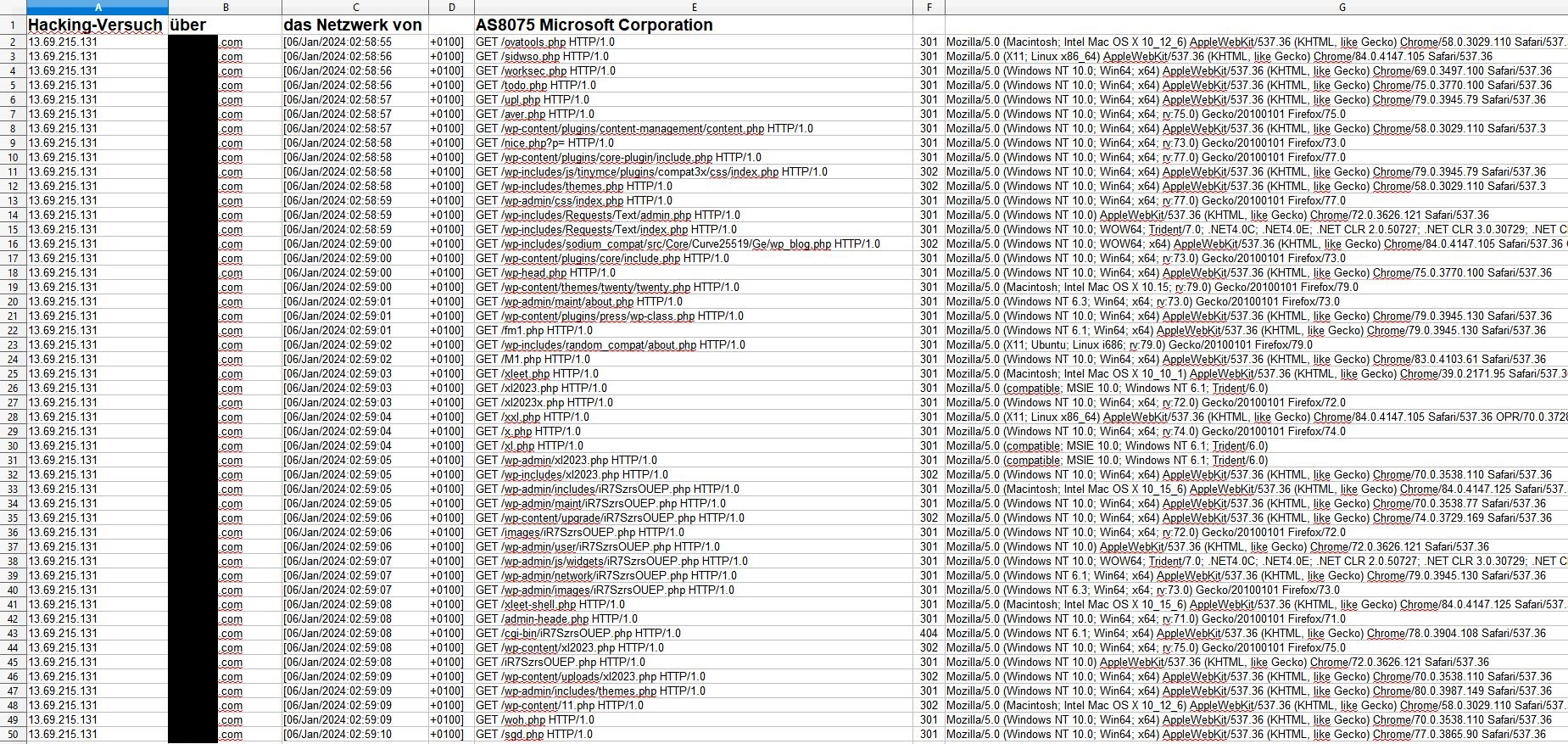

Hier nun nachfolgend der Hacking-Versuch über das Netzwerk von AS8075 Microsoft Corporation. Zum Schutz des Besitzers der betroffenen Homepage haben wir natürlich den Namen der Domain ausgeschwärzt.

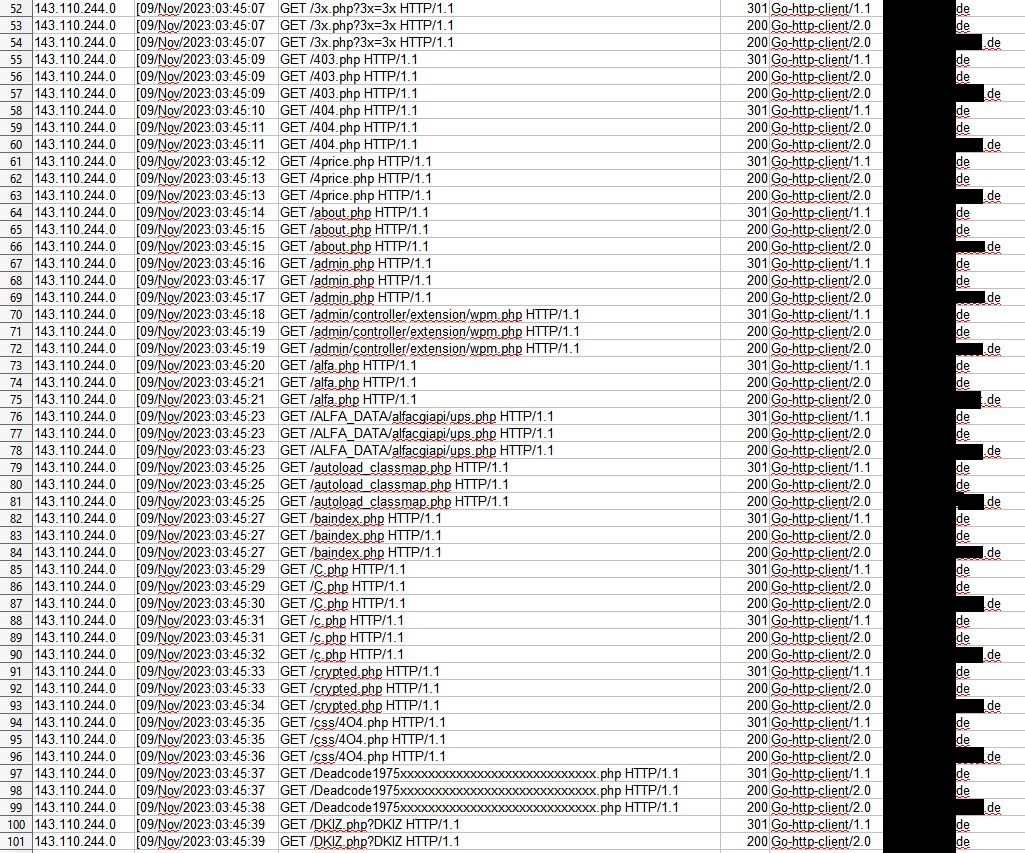

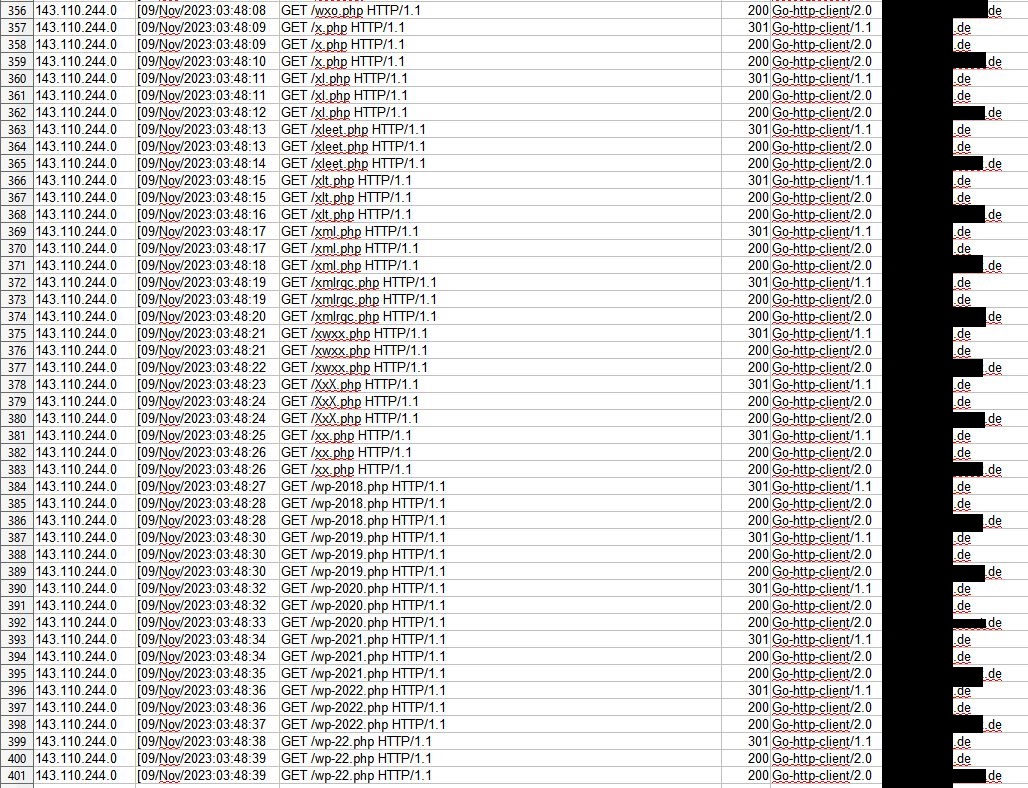

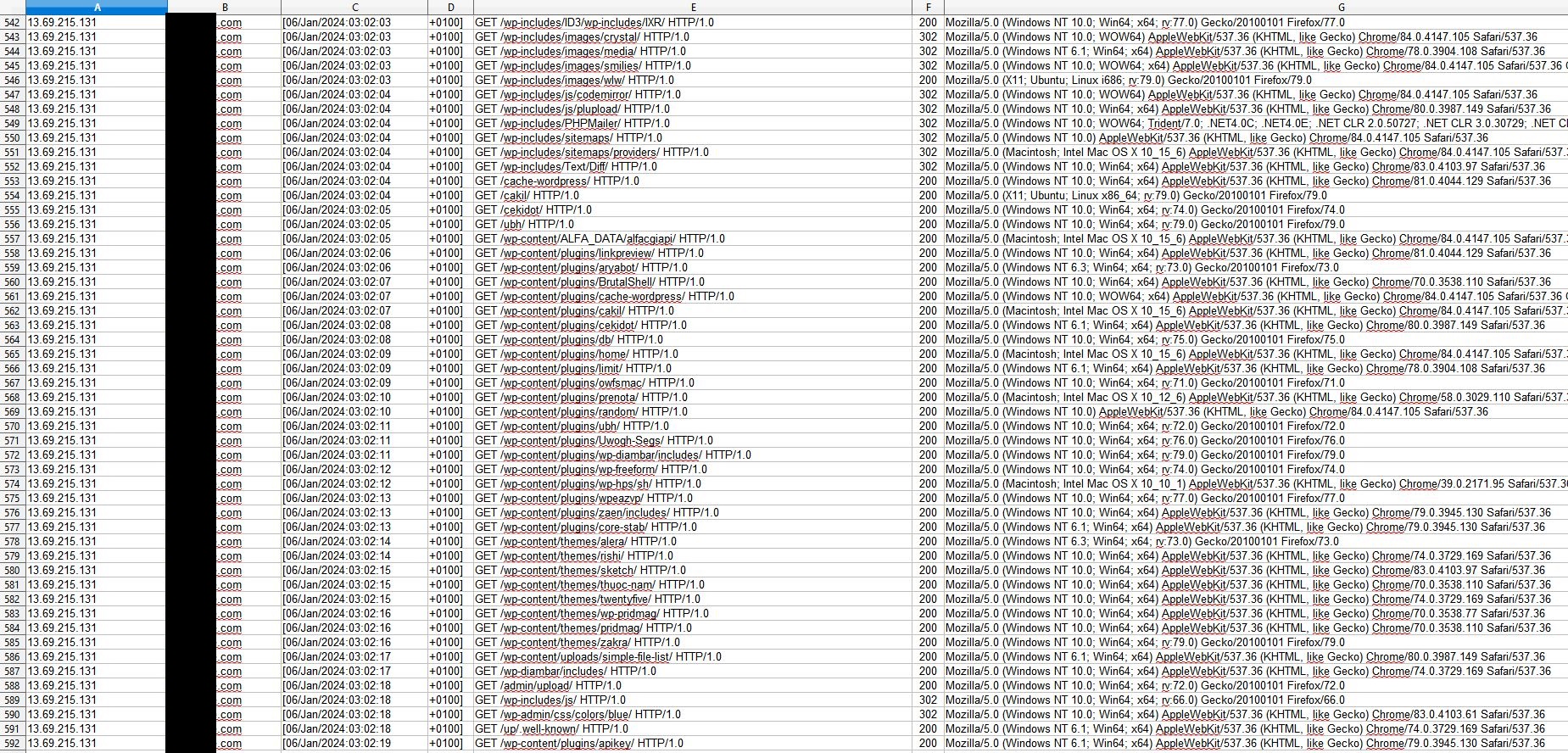

Hier nun nachfolgend die Hacker-Versuche über ein Netzwerk von AS8075 Microsoft Corporation:

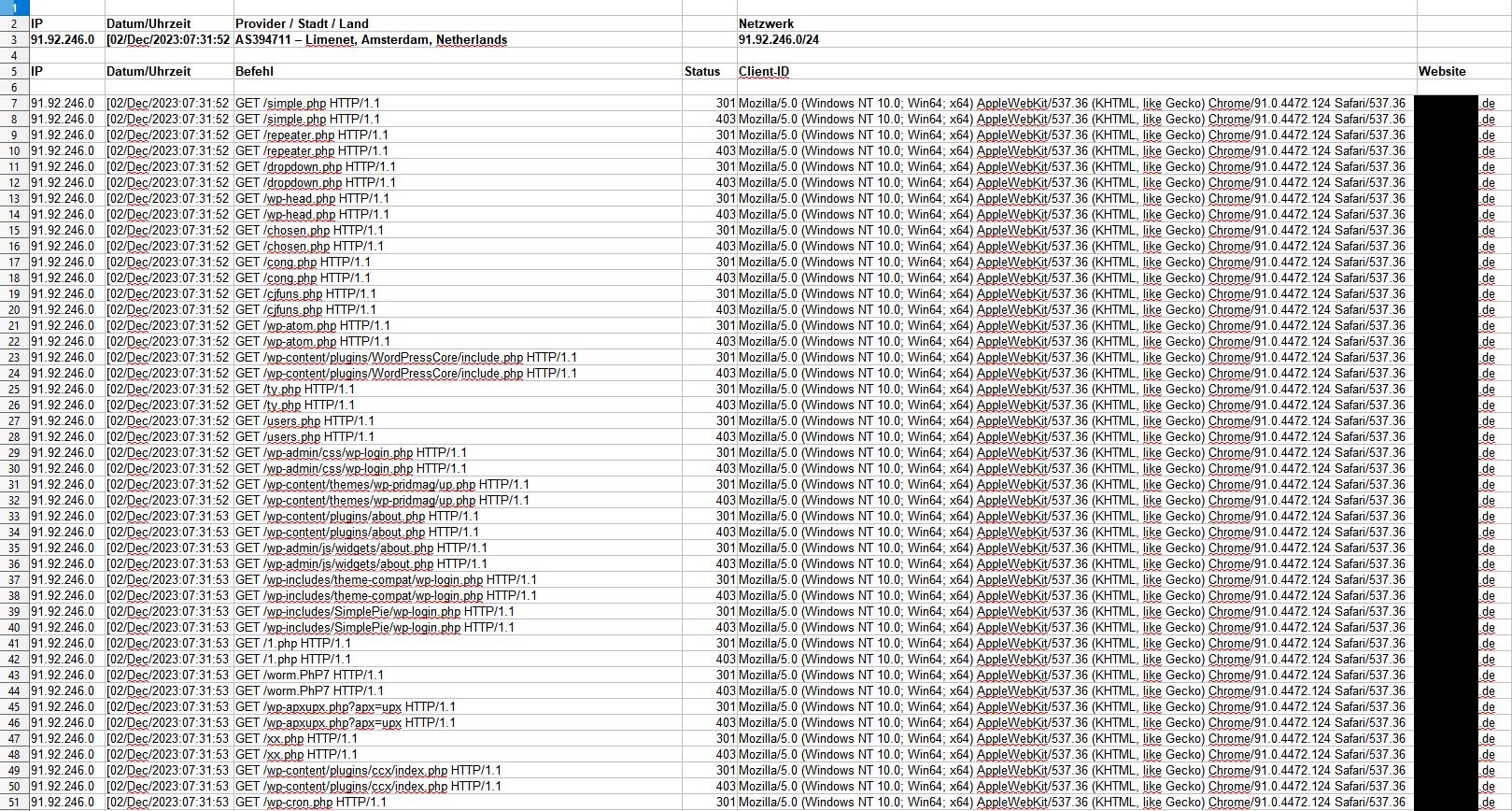

Der erste Versuch began am 06/Jan/2024:02:58:55 und ging bis 06/Jan/2024:03:02:19! Er umfasste insgesamt 591 Versuche! Es wurde gezielt nach Sicherheitslücken inf Files, Scripts, Plugins und etc. gesucht.

Seite 1 – Position 1 bis 50

Hacking Versuch über Microsoft – Seite 1

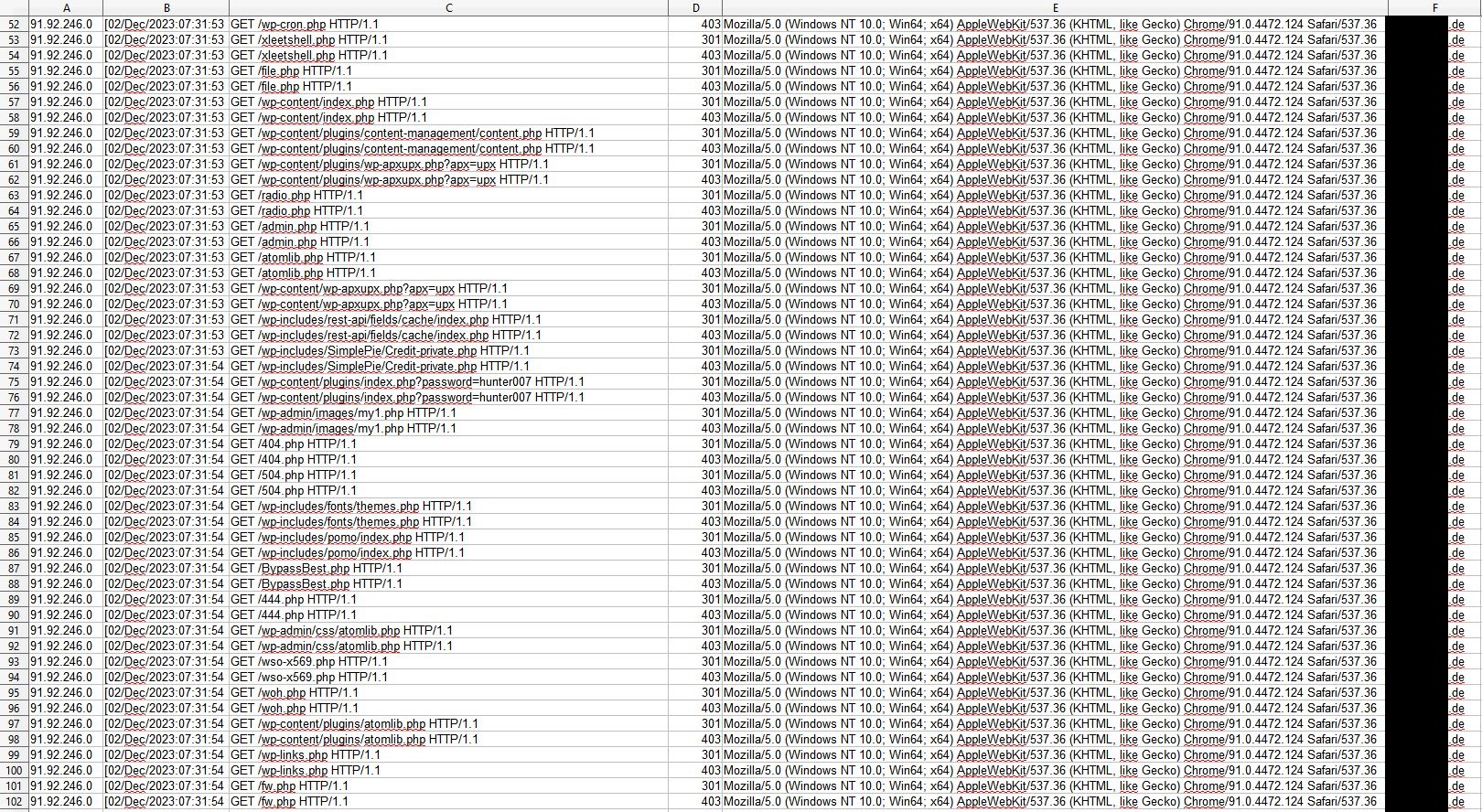

Seite 2 – Position 50 bis 100

Hacking Versuch über Microsoft – Seite 2

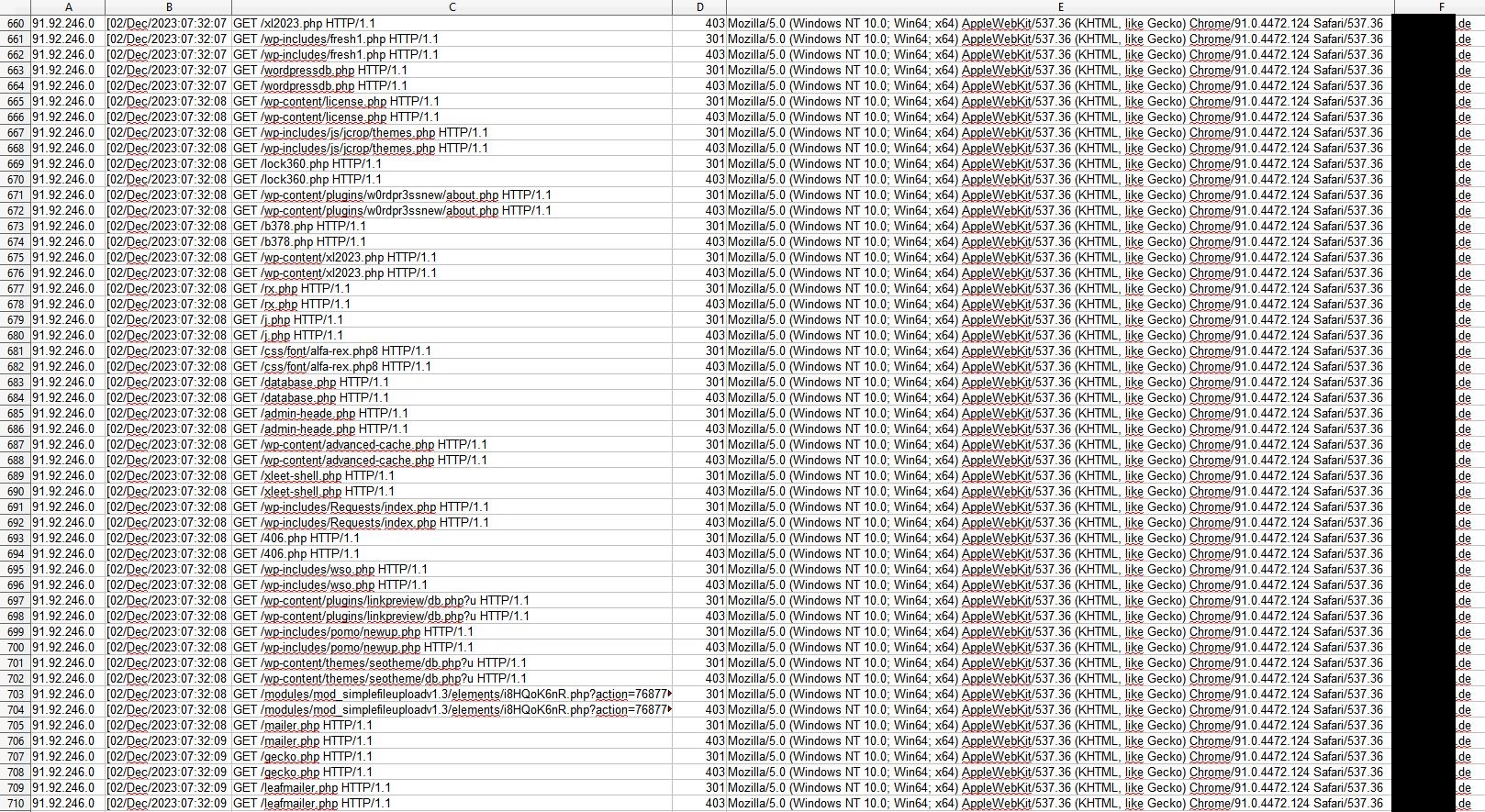

Letzte Seite bis Position 592!!!

Hacking Versuch über Microsoft – Letzte Seite!

Nun schauen wir mal, wann AS8075 Microsoft Corporation ENDLICH antwortet. Sollte eine Antwort erfolgen, korrigieren wir hier gerne unseren Text. Ignoranz wird jedoch durch Veröffentlichung belohnt!

In den Medien wird von dieser Art von Hacking-Versuchen ja in keinster Weise berichtet, es sind ja nicht die großen Firmen sondern die betroffenen Besitzer der Homepages sind ja nur die eher kleinen Geschäftsleute, Freiberufler oder Künstler. Jedoch sollte man gerade auch auf diese täglichen Hacking-Versuche aufmerksam machen. Vielleicht bist du ja auch betroffen? Dazu am Ende des Artikels mehr.

Es sind ja auch keine Profis, also auch keine Black-Hat Hacker! Es sind eher die dummer Amateure und/oder Scriptkiddies, die in der Regel auch kaum oder gar keine Ahnung vom Hacking haben. Sie nutzen einfach Tools oder Scripts, die auch jeder Laie bedienen kann. Dies ändert jedoch NICHTS an der Tatsache, dass all diese Hacking-Versuche schon eine strafbare Handlung sind!!!

Respekt vor Hacker?

Den echten Hackern in der Kategorie White-Hat Hacker oder auch Ethical Hacker genannt, haben unseren absoluten Respekt! Sie bewegen sich innerhalb der Gesetze und sie verfolgen ihre Ziele unter Einhaltung einer gewissen Hackerethik. Sie informieren nämlich die betroffenen Unternehmen über die entdeckten Schwachstellen in den Netzen und den Rechnern. Ihr einziges Ziel ist es, Schwachstellen zu finden, sie aufzudecken und dann durch Information die Schwachstellen auch zu beseitigen.

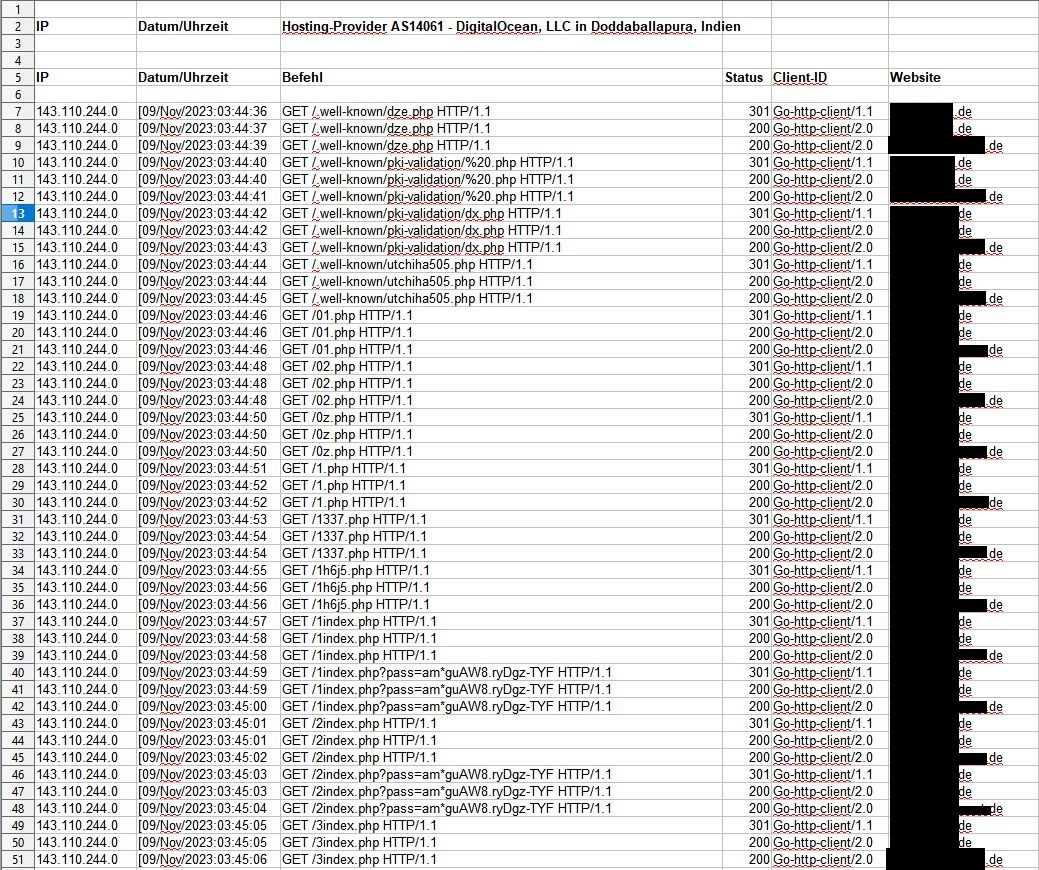

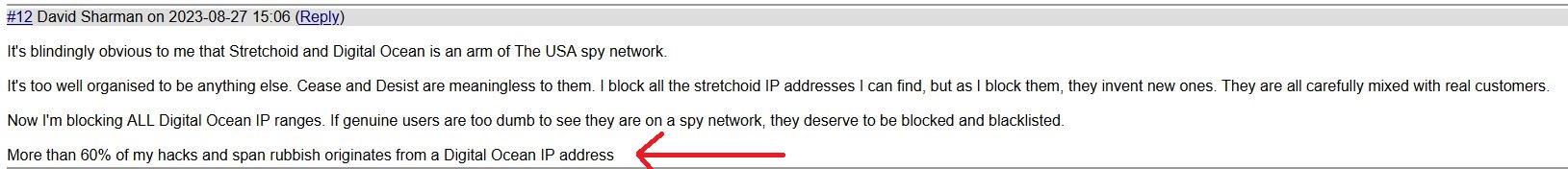

Erschreckend ist leider auch, wie viele Hosting- und Cloud-Provider die Meldungen über einen strafbaren Hacking-Versucht schlichtweg ignorieren! Absolute Vorreiter bzgl. Ignoranz sind hier AS14061 DigitalOcean, LLC und AS16276 OVH SAS! Aus diesem Grund ordnen wir dann bestimmte Provider entweder in SERIÖS oder eben in ZWIELICHTIG ein.

Zitat eines weiteren Betroffenen von Hacks (in Deutsch übersetzt):

Mehr als 60 % meiner Hacks und meines Spam-Mülls stammen von einer IP-Adresse von Digital Ocean.

Posting Hacking Versuche über AS14061

Wie man eben gewisse Provider einordnet, das Entscheiden letztendlich diese ja auch selbst, entweder durch eine verantwortungsbewusste Antwort oder eben durch IGNORANZ bei Meldungen!

Hast auch du eine Homepage und bist von solchen Hacking-Versuchen betroffen?

Hast auch du eine Homepage und bist von solchen Hacking-Versuchen betroffen?

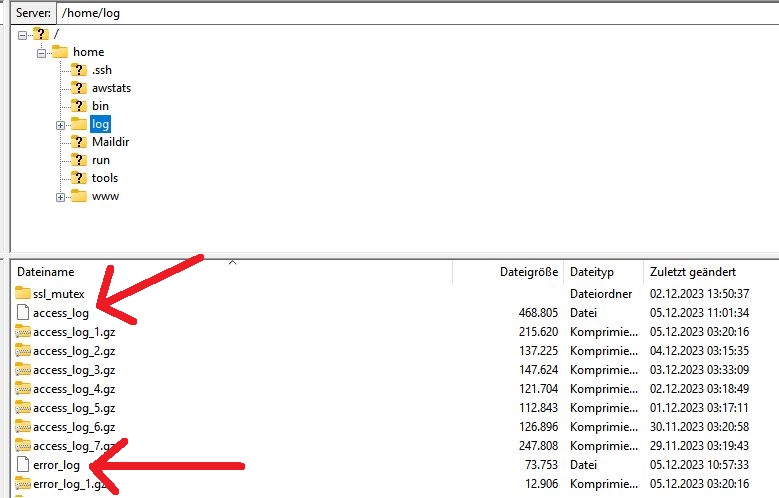

Nimm einfach Kontakt mit uns auf, wir helfen gerne, die Sicherheit deiner Website zu verbessern und das kostenlos! Wir benötigen zuerst nur das Log-File von deinem Provider, das findest du in deinem Webspace:

Wir garantieren die absolute Seriösität zu! Es wird weder dein Name oder der Name deine Hompage veröffentlicht! So machen wir das ja schon seit bestehen unserer Homepage hier. 🙂

Unser tägliches Hacker-Protokoll findest du über den Link.