Hacker Protokoll Februar 2024

Das Hacker Protokoll Februar 2024

Dieses Hacker Protokoll Februar 2024 ist wirklich amüsant, es sich mal anzusehen. Diese ganzen Login Idioten und Amateur Hacker, die immer wieder unermüdlich versuchen, trotz 403, eine Homepage zu hacken.

Es wird wohl bestimmt auch jeden „braven“ Besucher amüsieren, denn hier findet man die Auszug von gewissen Taugenixe mit ihren armseeligen Versuchen, um eine Homepage zu übernehmen bzw. zu hacken.

Dieses Hacker Protokoll Februar 2024 soll ebenfalls so einige Hosting-Provider und Provider für Cloud´s endlich mal wachrütteln, damit sie ENDLICH die Webspaces ihrer Kunden besser vor diesen ganzen Login- und Hacker-Müll schützen!!! Viele Mails an Abuse der jeweiligen verantwortlichen Provider wurden geschrieben. Oft kam nur Blabla aber es ändert sich absolut NICHTS!

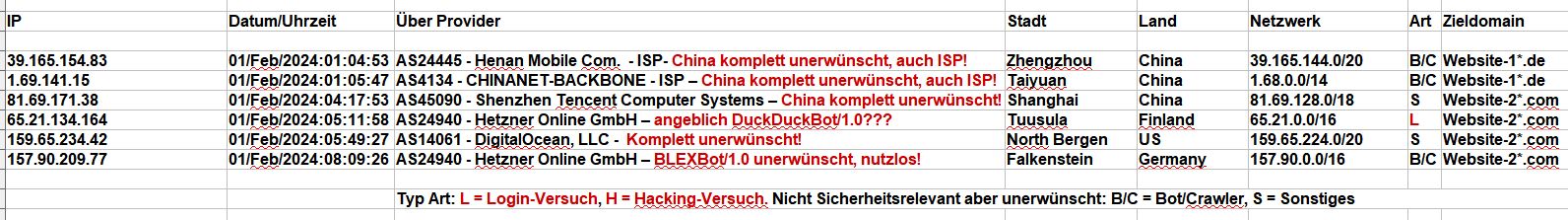

Somit hier nun das Protokoll vom Februar 2024. Man bedenke, die jeweiligen Tabellen sind immer nur ein ganz kleiner Auszug von dem, was da wirklich über den ganzen Tag auf den bestroffenen Websites versucht wurde. Zum Schutz der betroffenen Domains wurden diese ausgeschwärzt oder mit Stern (*) versehen.

NEUES vom 29.02.24! Nun steht er fest, der Vollpfosten des Monats Februar unter den Idioten-Hacker.

Es ist mittlerweile sehr amüsant, was für Idioten man immer wieder unter diesen Möchtegern-Hackern erlebt. Teilweise kann man echt nur noch lachen, wie dumm da so manche Amateure und Scriptkiddies vorgehen:

Nun steht er fest, er bekommt den goldenen Pfosten für den Februar – Der Hacker Vollpfosten des Monats Februar

Auszug vom 25.02.24, herrlich, mal wieder 2 LOGIN-IDIOTEN!

Es ist einfach nur noch amüsant, wie dämlich diese 2 Idioten-Hacker sind. Auf den Websites, wo sie es versuchen, gibt es gar kein normales Login, wie bisher bekannt. Trotzdem voller Unermüdlichkeit und Dummheit versuchen sie es immer wieder. Merken die eigentlich noch was?

Hier ein Auszug der armseeligen Login-Versuche, 2 Login-Idioten, 3 Versuche:

- 159.203.103.215 www.website*1.com – – [25/Feb/2024:03:26:28 +0100] „POST /wp-login.php HTTP/1.0“ 302 20 „https://www.website*1.com/wp-login.php“ „Mozilla/5.0 (Windows NT 6.1; Win64; x64; rv:109.0) Gecko/20100101 Firefox/111.0“

ASN AS14061 – DigitalOcean, LLC – Provider komplett unerwünscht!

Range 159.203.96.0/20

Clifton, US - 67.227.204.97 www.website*1.com – – [25/Feb/2024:03:27:15 +0100] „POST /wp-login.php HTTP/1.0“ 302 20 „HTTPS://WWW.WEBSITE*1.COM/wp-login.php“ „Mozilla/5.0 (Windows NT 6.1; Win64; x64; rv:109.0) Gecko/20100101 Firefox/111.0“

ASN AS32244 – Liquid Web, L.L.C

Range 67.227.128.0/17

Lansing, US - 38.150.13.0 – – [25/Feb/2024:05:49:12 +0100] „POST /wp-login.php HTTP/1.1“ 403 – „https://www.website*2.de/“ „Mozilla/5.0 (Windows NT 6.1; WOW64; Trident/7.0; rv:11.0) like Gecko“ www.website*2.de

ASN AS202662 – Hytron Network Services Limited – ISP – China komplett unerwünscht, auch ISP!

Range 38.150.13.0/24

Tsuen Wan, Hong Kong

Naja, selbst da ist auch wieder mal AS14061 – DigitalOcean, LLC dabei, dieser Provider ist aufgrund seiner Ignoranz bei Abuse-Meldungen per Email eh schon komplett unerwünscht! Darüber hinaus sind jetzt auch ALLE Netzwerke von APNIC gesperrt, sowohl auf 14 Websites und nun auch hier bei uns!

Soviel erst einmal für heute. 🙂

Für den 24.02.24 mal einen ganz besonderen Hacker-Idioten. Der Typ rafft es einfach nicht.

Wir posten ja nicht mehr jeden Tag ein Auszug vom Protokoll, da es bei den unzähligen wirklich amateurhaften Hacking-Versuchen eh fast nur noch ein 403 gibt.

Jedoch fiel uns ein richtiger Idiot unter den Möchtegern-Hackern auf! Er versuchte es auch schon gestern und vorgestern und rafft es anscheinend nicht, da er immer ein 401 (Bild unten) bekommt. Einfach nur herrlich, was mussten wir Lachen! Im Übrigen sperren wir aus so einen Grund keine Netzwerke von ISP´s, macht keinen Sinn.

Hier ein paar armseelige Versuche des Hacker-Idioten:

- 49.47.198.0 – – [24/Feb/2024:04:48:02 +0100] „GET /wp-json/?rest_route=/wp/v2/users/ HTTP/1.1“ 200 108 „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/87.0.4280.67 Safari/537.36 Edg/87.0.664.47“ website*1.de

ASN AS55836 – Reliance Jio Infocomm Limited – ISP

Range 49.47.196.0/22

Thrissur, India - 171.242.78.0 – – [24/Feb/2024:05:04:09 +0100] „GET /wp-json/?rest_route=/wp/v2/users/ HTTP/1.1“ 200 108 „-“ „Mozilla/5.0 (Windows NT 6.3; WOW64; Trident/7.0; rv:11.0) like Gecko“ website*2.de

ASN AS7552 – Viettel Group – ISP

Range 171.242.72.0/21

Vinh, Vietnam - 80.93.123.0 – – [24/Feb/2024:05:04:11 +0100] „GET /wp-json/?rest_route=/wp/v2/users/ HTTP/1.1“ 200 108 „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/90.0.4430.72 Safari/537.36“ website*2.de

ASN AS35320 – Eurotranstelecom Ltd – ISP

Range 80.93.112.0/20

Trostianets, Ukraine - 36.65.50.0 – – [24/Feb/2024:05:04:14 +0100] „GET /wp-json/?rest_route=/wp/v2/users/ HTTP/1.1“ 200 108 „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/87.0.4280.88 Safari/537.36“ website*2.de

ASN AS7713 – PT Telekomunikasi Indonesia – ISP

Range 36.65.48.0/20

Surakarta, Singapore

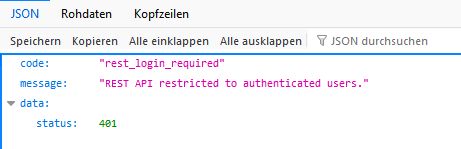

Das sind ja mal 4 von unzähligen Versuchen, der Hacker-Idiot bekommt IMMER WIEDER diese Meldung:

Der wp-json Vollidiot von Hacker bekommt immer das!

Soviel erstmal für heute. 🙂

Heute für den 21.02.24 mal etwas ganz anderes. Ist schon erstaunlich, was es so für Idioten-Hacker gibt.

Immer wieder tauchen bei den armseeligen Hacking-Versuchen ein Referrer auf, der aber gar kein Referrer ist. Der Idioten-Hacker hat da nur den Eintrag einfach manipuliert.

Verdächtig ist halt, das er immer NUR EINE Domain als angeblichen Referrer aufführt:

146.190.54.115 website*1.com – – [16/Feb/2024:06:23:54 +0100] „GET /wp-admin/css/ HTTP/1.0“ 403 – „binance.com“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/90.0.4430.85 Safari/537.36“

Gebe ich im Browser den Referrer ein, lande ich bei einer fragwürdigen Krypto-Website!

Hacking-Versuche mit Werbung für eine fragwürdige Krypto-Website??? Das Ganze ist doch schon mehr als zwielichtig, oder?

Hier mal die IP´s von dem Idioten-Hacker vom 15 Februar bis heute:

Link IP Address Browser Land Datum

binance.com 143.198.103.212 Chrome United States 21. Februar 2024

binance.com 194.163.147.153 Chrome Germany 20. Februar 2024

binance.com 178.18.251.158 Chrome Germany 20. Februar 2024

binance.com 161.97.140.230 Chrome Germany 20. Februar 2024

binance.com 161.97.150.255 Chrome Germany 20. Februar 2024

binance.com 103.54.58.133 Chrome United States 20. Februar 2024

binance.com 143.198.103.212 Chrome United States 20. Februar 2024

binance.com 161.97.150.255 Chrome Germany 19. Februar 2024

binance.com 194.163.149.140 Chrome Germany 18. Februar 2024

binance.com 161.97.150.255 Chrome Germany 18. Februar 2024

binance.com 194.163.149.140 Chrome Germany 17. Februar 2024

binance.com 161.97.150.255 Chrome Germany 17. Februar 2024

binance.com 185.241.208.47 Chrome Netherlands 16. Februar 2024

binance.com 146.190.54.115 Chrome United States 16. Februar 2024

binance.com 185.218.126.103 Chrome Germany 15. Februar 2024

MIT VERANTWORTLICHE PROVIDER, dessen Netzwerke mißbraucht werden

Besonders 2 Provider (ROT) fallen hier besonders auf. Abuse-Meldungen per Email von Freunden, Bekannten und Geschäftspartner und auch von uns an diese 2 Provider wurden bisher ARROGANT ignoriert. Entweder es kommt nach der Absue-Meldung gar nichts oder es gibt einen Formular-Zwang. DAS ist ein absolutes NoGo!!!

Letzendlich sind hier auch die verantwortlichen Provider der Server oder der Webspaces mit in der Pflicht:

ASN AS14061 – DigitalOcean, LLC

Hostname No Hostname

Range 143.198.96.0/20

ASN AS51167 – Contabo GmbH

Hostname vmd130110.contaboserver.net

Range 194.163.128.0/18

ASN AS51167 – Contabo GmbH

Hostname vmd130108.contaboserver.net

Range 178.18.240.0/20

ASN AS51167 – Contabo GmbH

Hostname vmd130103.contaboserver.net

Range 161.97.128.0/19

ASN AS36007 – Kamatera, Inc.

Hostname No Hostname

Range 103.54.58.0/24

ASN AS51167 – Contabo GmbH

Hostname vmd130112.contaboserver.net

Range 194.163.128.0/18

ASN AS210558 – 1337 Services GmbH

Hostname No Hostname

Range 185.241.208.0/24

ASN AS14061 – DigitalOcean, LLC

Hostname No Hostname

Range 146.190.32.0/19

ASN AS51167 – Contabo GmbH

Hostname vmd130168.contaboserver.net

Range 185.218.126.0/24

Die Netzwerke der mit verantwortlichen Provider sind eh schon bei 14 Websites UND NUN AUCH HIER gesperrt. Soviel für heute. 😉

Das Protokoll vom 19.02.24. Nur ein kleiner Auszug über 6 Websites.

Nur noch ein HACKER-IDIOT ohne ein 403:

- 103.42.59.121 website*1.com – – [19/Feb/2024:00:37:06 +0100] „GET /wp-admin/dropdown.php HTTP/1.0“ 302 – „http://simplesite.com“ „Mozilla/5.0 (Windows; U; Windows NT 5.1; en-US) AppleWebKit/533.4 (KHTML, like Gecko) Chrome/5.0.375.99 Safari/533.4“

ASN AS45899 – VNPT Corp – ISP

Range 103.42.59.0/24

Ho Chi Minh City, Vietnam

Unglaublich, noch immer gibt es diese LOGIN-IDIOTEN, die es einfach nicht kapieren *lol*. Es gibt da keine wp-login.php, es gibt da auch kein bekanntes „Login“:

- 64.176.222.170 www.website*4.com – – [19/Feb/2024:04:10:38 +0100] „GET //wp-login.php HTTP/1.0″ 200 883644 „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/80.0.3987.149 Safari/537.36“

ASN AS20473 – The Constant Company, LLC

Range 64.176.192.0/19

Piscataway, US

Mal wieder ein paar GET-Befehle, es wurde ja schon mal erklärt, was es damit auf sich hat:

- 152.32.153.245 www.website*2.de – – [19/Feb/2024:02:29:58 +0100] „GET / HTTP/1.0“ 200 49554 „http://website*2.de/“ „Mozilla/5.0 (Macintosh; Intel Mac OS X 10_7_0) AppleWebKit/535.11 (KHTML, like Gecko) Chrome/17.0.963.56 Safari/535.11“

ASN AS135377 – UCLOUD INFORMATION TECHNOLOGY (HK) LIMITED

Range 152.32.153.0/24

Jakarte, Indonesia - 42.83.147.34 www.website*3.com – – [19/Feb/2024:03:42:33 +0100] „GET / HTTP/1.0“ 200 56886 „-“ „Mozilla/5.0 (Windows NT 6.1; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko)Chrome/74.0.3729.169 Safari/537.36“

ASN AS24151 – China Internet Network Infomation Center – CHINA KOMPLETT UNERWÜNSCHT

Range 42.83.147.0/24

Beijing, China - 149.34.243.68 www.website*4.com – – [19/Feb/2024:04:27:59 +0100] „GET / HTTP/1.0“ 200 883644 „https://www.website*4.com/“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/67.0.3396.99 Safari/537.36“

ASN AS212238 – Datacamp Limited

Hostname unn-149-34-243-68.datapacket.com

Range 149.34.242.0/23

Dublin, Ireland - 164.92.168.0 – – [19/Feb/2024:04:57:06 +0100] „GET / HTTP/1.1“ 200 52136 „-“ „Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/114.0.0.0 Safari/537.36“ www.website*5.de

ASN AS14061 – DigitalOcean, LLC – DIGITALOCEAN KOMPLETT UNERWÜNSCHT

Hostname No Hostname

Range 164.92.160.0/20

Frankfurt, Germany

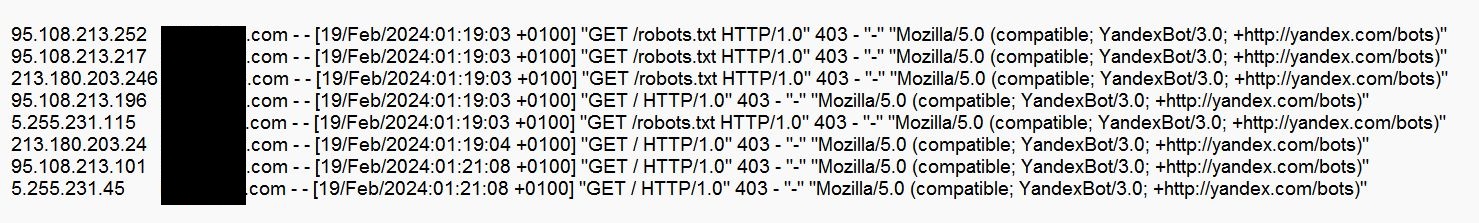

Zuletzt vom 19. noch ein penetranter Versuch aus Russland auf Website*6.com. Irgendwann kapieren auch die aus Russland, das dieses Land KOMPLETT UNERWÜNSCHT ist:

Yandex Shit – Russland komplett unerwünscht!!!

Soviel erstmal zum Montag, 19.02.2024. 😉

Das Protokoll vom 18.02.24. Nur ein kleiner Auszug über 3 Websites:

Hier ein paar Hacker-Idioten, die (noch) kein 403 bekommen haben:

- 38.47.189.73 website*1.com – – [18/Feb/2024:01:32:11 +0100] „POST /index.php?rest_route=/contact-form-7/v1/contact-forms/109/feedback HTTP/1.0“ 200 333 „http://website*1.com/?page_id=110“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/120.0.6099.71 Safari/537.36“

ASN AS140443 – PT Herza Digital Indonesia

Range 38.47.189.0/24

Kuala Lumpur, Malaysia - 203.159.90.27 website*1.com – – [18/Feb/2024:04:47:54 +0100] „HEAD /wp/ HTTP/1.0“ 200 – „https://website*1.com/wp“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

ASN AS210558 – 1337 Services GmbH

Range 203.159.90.0/24

Amsterdam, Netherlands - 2600:3c08::f03c:94ff:fe7b:6dbf website*1.com – – [18/Feb/2024:07:04:05 +0100] „POST /index.php?rest_route=/contact-form-7/v1/contact-forms/109/feedback HTTP/1.0“ 200 333 „http://website*1.com/?page_id=110“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/113.0.0.0 Safari/537.36“

ASN AS63949 – Akamai Connected Cloud

Range 2600:3c08::/32

Chennai, India - 94.103.188.103 www.website*3.com – – [18/Feb/2024:07:07:16 +0100] „GET / HTTP/1.0“ 200 883655 „https://website*3.com:443/“ „Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/114.0.0.0 Safari/537.36“

ASN AS200019 – ALEXHOST SRL – MOLDOVA KOMPLETT UNERWÜNSCHT!!!

Range 94.103.188.0/24

Chisinau, Moldova

Herrlich, ein armseeliger LOGIN-IDIOT! Die sind wegen Sperrungen ja sehr rar geworden:

- 50.114.179.200 website*2.com – – [18/Feb/2024:07:15:27 +0100] „GET /wp-login.php?action=register HTTP/1.0“ 302 20 „http://website*2.com“ „Mozilla/5.0 (Windows NT 6.3; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/103.0.0.0 Safari/537.36“

ASN AS44477 – STARK INDUSTRIES SOLUTIONS LTD

Range 50.114.179.0/24

Madrid, Spain

Sonstige wirklich naive Zugriffsversuche:

- 68.67.198.50 website*1.com – – [18/Feb/2024:02:16:22 +0100] „GET /?page_id=110 HTTP/1.0“ 200 9347 „http://website*1.com“ „Mozilla/5.0 (Macintosh; Intel Mac OS X 12_5) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/114.0.0.0 Safari/537.36“

ASN AS212238 – Datacamp Limited

Range 68.67.198.0/24

Los Angeles, US

Besonders amüsant sind diese Idioten unter den Amateur-Hackern. Mal eben nur ein GET, um zu checken, ob das Netzwerk (noch) nicht gesperrt ist:

- 138.68.166.199 website*2.com – – [18/Feb/2024:02:40:22 +0100] „GET / HTTP/1.0“ 200 52798 „-“ „Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/108.0.0.0 Safari/537.36“

ASN AS14061 – DigitalOcean, LLC – DIGITALOCEAN KOMPLETT UNERWÜNSCHT!!!

Range 138.68.160.0/20

London, UK - 138.197.147.56 website*1.com – – [18/Feb/2024:07:35:25 +0100] „GET / HTTP/1.0“ 200 9451 „-“ „Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/108.0.0.0 Safari/537.36“

ASN AS14061 – DigitalOcean, LLC – DIGITALOCEAN KOMPLETT UNERWÜNSCHT!!!

Range 138.197.144.0/20

Toronto, Canada - 101.68.211.2 www.website*4.de – – [18/Feb/2024:07:10:40 +0100] „GET / HTTP/1.0“ 200 49554 „-“ „Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/63.0.3239.132 Safari/537.36 QIHU 360SE“

ASN AS4837 – CHINA UNICOM China169 Backbone – CHINA KOMPLETT UNERWÜNSCHT!!!

Range 101.64.0.0/13

Jiaxing, China - 24.199.112.143 website*2.com – – [18/Feb/2024:07:25:34 +0100] „GET / HTTP/1.0“ 200 297740 „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/80.0.3987.149 Safari/537.36“

ASN AS14061 – DigitalOcean, LLC – DIGITALOCEAN KOMPLETT UNERWÜNSCHT!!!

Range 24.199.112.0/20

Santa Clara, US

Soviel für heute. 🙂

Unser Protokoll vom 16.02.24. Heute nur zwei Websites. Alle Hacker-Idioten, die ein 403 bekommen haben, sind nicht mehr aufgeführt!

Suche nach Usernamen, man braucht ja den Login-Namen. Was für ein dummer Amateur denn ein normales Login ist auf der betroffenen Website ja gar nicht möglich:

206.189.133.64 website*1 – – [16/Feb/2024:04:14:03 +0100] „GET /wp-json/wp/v2/users HTTP/1.0“ 301 20 „-“ „Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.31 (KHTML, like Gecko) Chrome/26.0.1410.63 Safari/537.31“

ASN AS14061 – DigitalOcean, LLC – Komplett unerwünscht!!!

Range 206.189.128.0/20

Doddaballapura, India

Tor-Exit Shit! Wer die 14 Websites von Partnern, Freunden und Bekannten von uns besucht, braucht sich NICHT VERSTECKEN. Wenn diese von Verfolgungswahn geprägten Clowns Zugriff versuchen, Pech gehabt, auch diese Tor-Exit Netze sind nun gesperrt:

93.95.228.125 website*2.com – – [16/Feb/2024:06:49:09 +0100] „GET / HTTP/1.0“ 301 – „website*2.com“ „Mozilla/5.0 (Linux; Android 9; SAMSUNG SM-G390F) AppleWebKit/537.36 (KHTML, like Gecko) SamsungBrowser/19.0 Chrome/102.0.5005.125 Mobile Safari/537.3“

ASN AS44925 – 1984 ehf

Hostname manor.torexit.syndicateguys.com

Range 93.95.224.0/21

Hafnarfjörður, Iceland

2.58.56.90 website*2.com – – [16/Feb/2024:06:49:18 +0100] „GET / HTTP/1.0“ 200 297740 „https://website*2.com“ „Mozilla/5.0 (Linux; Android 9; SAMSUNG SM-G390F) AppleWebKit/537.36 (KHTML, like Gecko) SamsungBrowser/19.0 Chrome/102.0.5005.125 Mobile Safari/537.3“

ASN AS210558 – 1337 Services GmbH

Hostname tor-exit-node.powered.by.rdp.sh

Range 2.58.56.0/24

Amsterdam, Netherlands

Nervige, für uns sinnlose Bots. Der Clown soll sich seine SEO-Infos woanders suchen. Ist zwar NICHT sicherheitsrelevant aber Netzwerk ist nun gesperrt:

136.243.228.195 website*1.com – – [16/Feb/2024:06:24:57 +0100] „GET / HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (compatible; DataForSeoBot/1.0; +https://dataforseo.com/dataforseo-bot)“

ASN AS24940 – Hetzner Online GmbH – Vorbildlich bei Abuse-Meldung per Mails von uns!!!

Range 136.243.0.0/16

Fürstenberg, Germany

Ein Besucher aus Belarus auf unsere Website hier, ist auch hier nun gesperrt, Haha…

Chrome Belarus Belarus unbekannt 16. Februar 2024 4:31 1 93.125.75.19

ASN AS21305 – IP TelCom LLC – ISP – BELARUS KOMPLETT UNERWÜNSCHT!!!

Hostname h5.hosta.by

Range 93.125.75.0/24

Homyel‘, Belarus

Hier noch ein schönes Beispiel für die Vollpfosten unter den Hackern. Es kommt dann bei mittl. 14 Websites ein freundliches 403 *lol*! Hier ein Versuch über

ein Netzwerk von AS211138:

41.216.188.159 website*1 – – [16/Feb/2024:06:50:59 +0100] „GET / HTTP/1.0“ 403 – „http://www.website*1“ „Go-http-client/2.0“

41.216.188.159 website*1 – – [16/Feb/2024:06:51:10 +0100] „GET / HTTP/1.0“ 403 – „http://www.website*1“ „Go-http-client/2.0“

41.216.188.159 website*1 – – [16/Feb/2024:06:51:16 +0100] „GET / HTTP/1.0“ 403 – „http://www.website*1“ „Go-http-client/2.0“

ASN AS211138 – Private-Hosting di Cipriano oscar – Komplett unerwünscht! Ignoriert Abuse-Mails von uns!!!

Range 41.216.188.0/24

Frankfurt, Germany

Noch am 15.02.24 Nacht, auch ein nerviger, für uns sinnloser Bot! Das Netz ist nun gesperrt:

192.29.97.49 website*1.com – – [15/Feb/2024:23:08:26 +0100] „HEAD /robots.txt HTTP/1.0“ 200 – „-“ „DF Bot 1.0“

ASN AS31898 – Oracle Corporation – Eh unerwünscht! Abuse-Mails von uns werden ignoriert!

Range 192.29.96.0/20

Phoenix, US

Wichtige Info zum 16.02.24!

Da mittl. kaum noch Hacking- und/oder Login-Versuche ohne ein 403 erfolgen, werden wir ab heute die Zugriffe ohne 403 dann zusammenfassen und nur noch so alle 2 bis 3 Tage einmal veröffentlichen. 😉

Das Protokoll vom 15.02.24. Heute auch nur eine Website. Alle Hacker-Idioten, die ein 403 bekommen haben, sind nicht mehr aufgeführt!

Hacking-Versuche der Amateure ohne 403:

- 2a00:1169:11f:2e00:: website*1.com – – [15/Feb/2024:04:31:49 +0100] „GET /wp-content/plugins/moveto/assets/js/common-front.js HTTP/1.0“ 301 20 „-“ „Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/605.1.15 (KHTML, like Gecko) Version/16.6 Safari/605.1.15“

ASN AS21499 – Host Europe GmbH

Range 2a00:1169:100::/40

Abuse-Mail abuse@hosteurope.de

Location Strasbourg, France

Längerer Hacking Versuch über das Netzwerk von AS9009 – M247 Europe SRL:

- 146.70.103.238 website*1.com – – [15/Feb/2024:05:34:20 +0100] „GET /wp-admin/css/colors/blue/CasperExV1.php HTTP/1.0“ 301 – „-“ „Mozilla/5.0 (Windows NT 10.0) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/84.0.4147.105 Safari/537.36“

ASN AS9009 – M247 Europe SRL

Range 146.70.103.0/24

Abuse-Mail abuse@m247.ro

Location Olso, Norway

bis

- 146.70.103.238 website*1.com – – [15/Feb/2024:05:37:13 +0100] „GET /wp-content/plugins/apikey/ HTTP/1.0“ 200 38937 „-“ „Mozilla/5.0 (Macintosh; Intel Mac OS X 10_12_6) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/58.0.3029.110 Safari/537.3“

Der armseelige Hacking-Versuch ging von 05:34:19 bis 05:37:13!!! Abuse-Mail an abuse@m247.ro ist raus!!!

Sonstiges, nutzloses, nerviges oder eben unerwünschte Provider:

- 154.38.165.192 website*1.com – – [15/Feb/2024:00:41:09 +0100] „GET / HTTP/1.0“ 200 9294 „-“ „Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) HeadlessChrome/115.0.5790.90 Safari/537.36“

ASN AS40021 – Nubes, LLC – Wegen Ignoranz bei Abuse-Meldungen per Mail KOMPLETT UNERWÜNSCHT!!!

Hostname vmi1257586.contaboserver.net

Range 154.38.160.0/21

Abuse Mail abuse@contabo.de

Location St. Louis, US

Da sowohl Russland als auch China komplett unerwünscht sind, wurden auf 14 Websites UND AUCH HIER heute weitere Netzwerke gesperrt:

- ASN AS8342 – JSC RTComm.RU – RUSSLAND KOMPLETT UNERWÜNSCHT!!!

Range 81.177.176.0/21

Moscow, Russia - ASN AS25159 – PJSC MegaFon – ISP – RUSSLAND KOMPLETT UNERWÜNSCHT, auch ISP!!!

Range 94.25.168.0/22

Moscow, Russia

Soviel erst mal für heute. 😉

Das Protokoll mit Auszügen vom 14.02.24. Heute mal nur eine Website. Alle Hacker-Idioten, die ein 403 bekommen haben, sind nicht mehr aufgeführt!

Zuerst ein paar Hacker-Idioten:

- 185.197.74.148 website*1.com – – [14/Feb/2024:01:40:19 +0100] „POST /index.php?rest_route=/contact-form-7/v1/contact-forms/109/feedback HTTP/1.0“ 200 205 „http://website*1.com/?page_id=110“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/122.0.0.0 Safari/537.36“

ASN AS48282 – Hosting technology LTD – RUSSLAND KOMPLETT UNERWÜNSCHT!!!

Range 185.197.74.0/24

Moscow, Russia - 173.249.52.101 website*1.com – – [14/Feb/2024:02:06:13 +0100] „GET /wp-includes/js/jquery/jquery.js HTTP/1.0“ 200 84020 „www.google.com“ „Mozlila/5.0 (Linux; Android 7.0; SM-G892A Bulid/NRD90M; wv) AppleWebKit/537.36 (KHTML, like Gecko) Version/4.0 Chrome/60.0.3112.107 Moblie Safari/537.36″

ASN AS51167 – Contabo GmbH – Wegen Ignoranz bei Abuse-Meldungen per Mail KOMPLETT UNERWÜNSCHT!!!

Range 173.249.52.0/23

Nürnberg, Germany - 173.249.29.208 website*1.com – – [14/Feb/2024:02:25:13 +0100] „GET /inputs.php HTTP/1.0“ 301 20 „www.google.com“ „Mozlila/5.0 (Linux; Android 7.0; SM-G892A Bulid/NRD90M; wv) AppleWebKit/537.36 (KHTML, like Gecko) Version/4.0 Chrome/60.0.3112.107 Moblie Safari/537.36″

ASN AS51167 – Contabo GmbH – Wegen Ignoranz bei Abuse-Meldungen per Mail KOMPLETT UNERWÜNSCHT!!!

Range 173.249.28.0/23

Munich, Germany - 138.199.48.186 website*1.com – – [14/Feb/2024:06:29:53 +0100] „GET /wp-admin/css/colors/blue/CasperExV1.php HTTP/1.0“ 301 – „-“ „Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_6) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/84.0.4147.105 Safari/537.36 OPR/70.0.3728.95“

ASN AS212238 – Datacamp Limited

Range 138.199.48.0/24

Toronto, Canada

Sonstiges, Bots, Crawler und Sonstiges, was kein Mensch braucht:

- 172.93.111.239 website*1.com – – [14/Feb/2024:06:43:40 +0100] „GET //.env HTTP/1.0“ 301 20 „-“ „Go-http-client/1.1“

ASN AS23470 – ReliableSite.Net LLC

Range 172.93.111.0/24

Miami, US - 2602:80d:1003::13 website*1.com – – [14/Feb/2024:06:50:01 +0100] „GET / HTTP/1.0“ 200 9294 „-“ „Mozilla/5.0 (compatible; CensysInspect/1.1; +https://about.censys.io/)“

ASN AS398722 – Censys, Inc. – CHINA KOMPLETT UNERWÜNSCHT!!!

Range 2602:80d:1003::/48

Kau Wa Keng, Hong Kong

Soviel erst einmal für heute. 😉

Unser Protokoll mit Auszügen vom 13.02.24. Alle Hacker-Idioten, die ein 403 bekommen haben, sind nicht mehr aufgeführt!

Zum Schutz der Homepage-Besitzer geändert:

Domain: website*x.de

Komplette URL´s: GET /*/*/.php

Zuerst 3 Hacker-Idioten, kommen angeblich über simplesite.com *lol*! Diese Website gibt es nicht mehr und man landet bei One.com. Sowas von PEINLICH:

- 216.172.172.0 – – [13/Feb/2024:04:50:29 +0100] „GET /wp-admin/maint/index.php HTTP/1.1“ 301 272 „http://simplesite.com“ „Mozilla/5.0 (Windows; U; Windows NT 5.1; en-US) AppleWebKit/533.4 (KHTML, like Gecko) Chrome/5.0.375.99 Safari/533.4“ website*4.de

ASN AS19871 – Network Solutions, LLC

Range 216.172.172.0/23

Atlanta, US - 94.138.202.0 – – [13/Feb/2024:06:45:59 +0100] „GET /classwithtostring.php HTTP/1.1“ 301 254 „http://simplesite.com“ „Mozilla/5.0 (Windows; U; Windows NT 5.1; en-US) AppleWebKit/533.4 (KHTML, like Gecko) Chrome/5.0.375.99 Safari/533.4“ website*5.de

ASN AS49126 – IHS Kurumsal Teknoloji Hizmetleri A.S

Range 94.138.202.0/24

Istanbul, Turkey - 77.246.105.178 website*7.com – – [13/Feb/2024:23:45:24 +0100] „POST /index.php?rest_route=/contact-form-7/v1/contact-forms/109/feedback HTTP/1.0“ 200 205 „http://website*7.com/?page_id=110“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/120.0.6099.71 Safari/537.36“

ASN AS216071 – SERVERS TECH FZCO – RUSSLAND KOMPLETT UNERWÜNSCHT!!!

Range 77.246.105.0/24

Amsterdam, Netherlands

Jetzt die Vollpfosten des Tages, 2 Login-Idioten:

- 161.97.79.0 – – [13/Feb/2024:03:39:55 +0100] „POST /wp-login.php HTTP/1.1“ 302 – „-“ „Mozilla/5.0 (Windows NT 6.1) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/61.0.3163.100 Safari/537.36“ website*1.de

ASN AS51167 – Contabo GmbH – Wegen Ignoranz bei Abuse-Meldungen per Mail KOMPLETT UNERWÜNSCHT!!!

Range 161.97.78.0/23

Frankfurt, Germany - 222.252.31.0 – – [13/Feb/2024:04:05:00 +0100] „POST /wp-login.php HTTP/1.1“ 302 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/86.0.4240.193 Safari/537.36“ website*3.de

ASN AS45899 – VNPT Corp – ISP

Range 222.252.16.0/20

Hanoi, Vietnam

Dann Bot-Müll über Contabo:

- 95.111.228.0 – – [13/Feb/2024:04:04:23 +0100] „GET /*/*/.php HTTP/1.1“ 200 53826 „-“ „SummalyBot/4.0.2“ www.website*2.de

ASN AS51167 – Contabo GmbH – Wegen Ignoranz bei Abuse-Meldungen per Mail KOMPLETT UNERWÜNSCHT!!!

Range 95.111.228.0/23

Frankfurt, Germany

Sonstiges, nerviges, keine normalen Zugriffe

Darunter fallen u.a. das Checken, ob die neue IP bei der Website kein 403 bekommt. Wenn wenn dann noch immer nur IMPRESSUM, IMPRINT und etc aufgerufen wird, suchen die Idioten oft nach Email-Adressen. Da müssen die Clowns bei uns schon früher aufwachen.

Auch solche Netze werden dann bei 14 Websites gesperrt, bei deutschen Websites auch ISP aus dem Ausland:

- 128.90.157.0 – – [13/Feb/2024:03:54:36 +0100] „GET / HTTP/1.1“ 301 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/86.0.4240.75 Safari/537.36“ website*1.de

ASN AS22363 – Powerhouse Management, Inc.

Range 128.90.157.0/24

Amsterdam, Netherlands - 128.90.62.0 – – [13/Feb/2024:03:57:04 +0100] „GET /impressum HTTP/1.1“ 200 287588 „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/87.0.4280.88 Safari/537.36 Edg/87.0.664.60“ www.website*1.de

ASN AS22363 – Powerhouse Management, Inc.

Range 128.90.62.0/24

Amsterdam, Netherlands - 109.238.14.0 – – [13/Feb/2024:05:40:03 +0100] „GET / HTTP/1.1“ 301 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/117.0.0.0 Safari/537.36“ website*5.de

ASN AS21409 – Ikoula Net SAS

Range 109.238.0.0/20

Paris, France - 178.159.37.0 – – [13/Feb/2024:06:09:11 +0100] „GET / HTTP/1.1“ 200 299627 „-“ „Mozilla/5.0 (Windows NT 6.3; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/75.0.3770.100 Safari/537.36“ www.website*1.de

ASN AS206791 – Slobozhenyuk B.Y. PE – ISP

Range 178.159.37.0/24

Sofiyivska Borschagivka, Ukraine - 69.167.32.0 – – [13/Feb/2024:06:25:52 +0100] „GET /impressum HTTP/1.1“ 200 215328 „-“ „Mozilla/5.0 (Windows NT 6.1; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/86.0.4240.198 Safari/537.36“ www.website*5.de

ASN AS40861 – Paradise Networks LLC – ISP

Range 69.167.32.0/24

San Jose, US - 154.16.192.0 – – [13/Feb/2024:06:55:16 +0100] „GET / HTTP/1.1“ 200 53185 „-“ „Mozilla/5.0 (Windows; U; Windows NT 6.1; en-US; rv:1.9.1.5) Gecko/20091102 Firefox/3.5.5 (.NET CLR 3.5.30729)“ www.website*6.de

ASN AS174 – Cogent Communications – ISP

Hostname No Hostname

Range 154.16.192.0/24

New York City, US

Soviel erstmal von uns von heute Nacht. 😉

Das Protokoll vom 12.02.24. Keine Grafik mehr sondern TEXT! Damit auch Google & Co den Klartext findet und Indiziert. Die vielen 403 (Netzwerk bereits gesperrt!) haben wir hier raus gelassen!

Umfangreicher Hacking-Versuch über Netzwerk von AS8075 – Microsoft Corporation:

Range 20.160.0.0/12

Dublin, Ireland

abuse@microsoft.com

Begin der Suche nach Sicherheitslücken in veralteten Plugins:

20.166.35.8 website*1.com – – [12/Feb/2024:00:31:35 +0100] „GET /smm.php HTTP/1.0“ 302 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/75.0.3770.100 Safari/537.36“

Ende:

20.166.35.8 website*1.com – – [12/Feb/2024:00:31:56 +0100] „GET /wp-content/plugins/apikey/ HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:76.0) Gecko/20100101 Firefox/76.0“

Zweiter umfangreicher Hacking-Versuch eines kriminellen Amateurs über Netzwerk von ASN AS14061 – DigitalOcean, LLC:

Range 188.166.176.0/20

abuse@digitalocean.com

Singapore, Singapore

Begin der sehr umfangreichen Suche nach Sicherheitslücken in veralteten Plugins:

- 188.166.189.4 website*1.com – – [12/Feb/2024:00:33:24 +0100] „GET /themes.php HTTP/1.0“ 301 – „-“ „Mozilla/5.0 (Windows NT 6.1; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/79.0.3945.130 Safari/537.36“

Ende:

- 188.166.189.4 website*1.com – – [12/Feb/2024:00:51:53 +0100] „GET /wp-content/plugins/akismet/ HTTP/1.0“ 200 38937 „-“ „Mozilla/5.0 (X11; Ubuntu; Linux i686; rv:79.0) Gecko/20100101 Firefox/79.0“

Login-Idioten gibt es ja eh täglich, hier ein paar Versuche der kriminelle ScriptKiddies:

2a03:6f00:6:1::b972:f5c9 website*1 – – [12/Feb/2024:01:12:41 +0100] „POST /wp-login.php HTTP/1.0“ 200 9297 „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/60.0.3112.101 Safari/537.36“

ASN AS9123 – TimeWeb Ltd.

Range 2a03:6f00:6::/48

Saint Petersburg, Russia – Russland KOMPLETT UNERWÜNSCHT!

abuse@timeweb.ru

2a01:4f8:191:93a9::2 website*1 – – [12/Feb/2024:02:35:10 +0100] „POST /wp-login.php HTTP/1.0“ 302 20 „-“ „Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/36.0.1985.125 Safari/537.36“

ASN AS24940 – Hetzner Online GmbH

Range 2a01:4f8::/32

Falkenstein, Germany

abuse@hetzner.com

216.250.127.227 website*1 – – [12/Feb/2024:03:03:48 +0100] „POST /wp-login.php HTTP/1.0“ 200 9297 „-“ „Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/41.0.2272.101 Safari/537.36“

ASN AS8560 – IONOS SE

Range 216.250.112.0/20

Kansas City, US

abuse@ionos.com

116.90.226.26 website*1 – – [12/Feb/2024:04:29:36 +0100] „POST /wp-login.php HTTP/1.0“ 200 9297 „-“ „Mozilla/5.0 (Windows NT 6.3; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/79.0.3945.130 Safari/537.36“

ASN AS24550 – Websurfer Nepal Internet Service Provider – ISP

Range 116.90.226.0/24

Pokhara, Nepal

abuse@websurfer.com.np

Noch ein nerviger und für uns sinnloser Bot vom 12.02.24:

84.246.85.11 website*1.com – – [12/Feb/2024:00:16:28 +0100] „GET / HTTP/1.0“ 200 9297 „-“ „2ip bot/1.1 (+http://2ip.io)“

ASN AS44477 – STARK INDUSTRIES SOLUTIONS LTD

Hostname vm1564919.stark-industries.solutions

Range 84.246.85.0/24

Meppel, Netherlands

Soviel erst einmal für heute. 🙂

Unser Protokoll vom 11.02.24. Keine Grafik mehr sondern TEXT! Damit auch Google & Co den Klartext findet und Indiziert. Die vielen 403 (Netzwerk bereits gesperrt!) haben wir raus gelassen!

Es war mal wieder alles dabei, Login-Versuche, Suchen nach veralteten Plugins und Sicherheitslücken. Hier die Versuche der Hacker-Idioten:

- 173.232.195.146 website*1.com – – [11/Feb/2024:02:38:08 +0100] „GET /wp-json/wp/v2/users/4/ HTTP/1.0“ 200 9297 „http://website*1.com/“ „Mozilla/5.0 (Windows NT 6.1; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.157 Safari/537.36“

ASN: AS49532 – Eonix Corporation

Abuse: support@fluidservers.net

Range: 173.232.194.0/23

Location: Warsaw, Poland - 167.86.110.100 website*1.com – – [11/Feb/2024:03:59:16 +0100] „GET /simple.php HTTP/1.0“ 302 20 „www.google.com“ „Mozlila/5.0 (Linux; Android 7.0; SM-G892A Bulid/NRD90M; wv) AppleWebKit/537.36 (KHTML, like Gecko) Version/4.0 Chrome/60.0.3112.107 Moblie Safari/537.36“

ASN: AS51167 – Contabo GmbH

Abuse: abuse@contabo.de

Range: 167.86.110.0/23

Location: Fulda, Germany - 27.110.253.122 website*1.com – – [11/Feb/2024:04:27:55 +0100] „GET /wp-login.php HTTP/1.0“ 301 20 „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/99.0.4844.84 Safari/537.36“

ASN: AS9299 – Philippine Long Distance Telephone Company – ISP

Abuse: abuse@pldt.net

Range: 27.110.224.0/19

Location: Pinamalayan, Philippines - 122.172.85.98 website*1.com – – [11/Feb/2024:04:29:02 +0100] „GET /wp-login.php HTTP/1.0“ 301 20 „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/99.0.4844.84 Safari/537.36“

ASN: AS24560 – Bharti Airtel Ltd., Telemedia Services ISP

Abuse: dsltac2north.unoc@airtel.com

Range: 122.172.84.0/22

Location: Bengaluru, India - 37.148.161.141 website*1.com – – [11/Feb/2024:05:39:37 +0100] „GET /.svn/entries HTTP/1.0“ 301 20 „-“ „Mozilla/5.0 (X11; U; Linux i686; en-US; rv:1.9.0.8) Gecko Galeon/2.0.6 (Ubuntu 2.0.6-2)“

ASN: AS62370 – Snel.com B.V.

Abuse: report@abuse.bz

Range: 37.148.160.0/21

Location: Rotterdam, Netherlands - 217.144.104.114 website*1.com – – [11/Feb/2024:06:05:25 +0100] „GET /admin.php/ HTTP/1.0“ 200 38937 „http://website*1.com/admin.php“ „Mozilla/5.0 (Windows; U; Windows NT 5.1; en-US) AppleWebKit/533.4 (KHTML, like Gecko) Chrome/5.0.375.99 Safari/533.4“

ASN: AS204213 – Netmihan Communication Company Ltd

Abuse: abuse@netmihan.com

Range: 217.144.104.0/24

Location: Tehran, Iran

Hier noch ein Vollpfosten von gestern Nacht! Na klar doch, ein Bot, der sich einloggen will *lol*. Der dumme Amateur mit der IP 144.76.72.99 soll sich für seine kriminellen Aktivitäten mal was besseres einfallen lassen:

- 144.76.72.99 website*1.com – – [10/Feb/2024:23:26:43 +0100] „GET /wp-login.php HTTP/1.0“ 302 20 „-“ „serpstatbot/2.1 (advanced backlink tracking bot; https://serpstatbot.com/; abuse@serpstatbot.com)“

ASN: AS24940 – Hetzner Online GmbH

Abuse: abuse@hetzner.com

Range: 144.76.0.0/16

Location: Falkenstein, Germany

Unser Protokoll vom 09.02.24. Heute mal etwas ganz anderes:

Es gibt eine ausführlichen Artikel über eine Brute Force Attacke am Freitag den 09.02.24! Der Hacker-Idiot mißbrauche für seine kriminellen Zwecke so einige Provider! Sämtliche armseeligen Login-Versuche mit Angabe der Provider über den Link. Sämtliche Provider habe ein Abuse-Meldung bekommen.

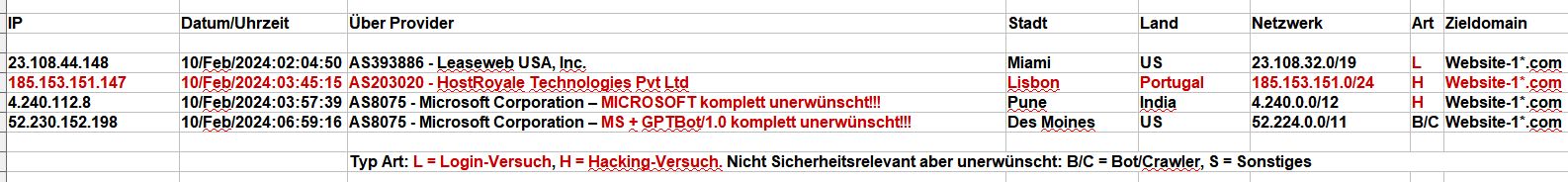

Unser Protokoll vom 10.02.24. Alle 403 haben wir raus gelassen. Mehr Infos im Text!

Mal wieder fand ein armseeliger Hacking-Versuch statt. Es wurde nach Sicherheitslücken in verallteten Plugins und dessen Files gesucht!

Der mit verantwortlicher PROVIDER dessen Netzwerk auf kriminelle Weise mißbraucht wurde:

- ASN AS203020 – HostRoyale Technologies Pvt Ltd

- Range 185.153.151.0/24

- Location Lisbon, Portugal

- ABUSE-MAIL abuses@cyberzonehub.com

Von 10/Feb/2024:03:45:15 bis 10/Feb/2024:03:48:34, wohl mal wieder so ein dummer SCRIPTKIDDIE:

- 185.153.151.147 Website-1*.com – – [10/Feb/2024:03:45:15 +0100] „GET /themes.php HTTP/1.0“ 301 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.157 Safari/537.36“

…. etc, und etc.

Letzter armseeliger Versuch des Hacker-Idioten um 10/Feb/2024:03:48:34:

- 185.153.151.147 Website-1*.com – – [10/Feb/2024:03:48:34 +0100] „GET /wp-content/plugins/apikey/ HTTP/1.0“ 200 38937 „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:72.0) Gecko/20100101 Firefox/72.0“

Meldung an den Provider AS203020 – HostRoyale Technologies Pvt Ltd in Portugal geht heute früh raus. Der Vollpfosten benutze für seine hunderte von Versuchen immer die gleiche IP-Adresse, das macht nur dumme Amateure!

Ansonsten recht ruhig, u.a. nervte AS8075 – Microsoft Corporation heute Nacht zweimal. Alle 403 sind nicht mehr aufgeführt, es werden ja immer mehr und das ist gut!

Login-Idioten – 2024_02_10_Hacking_Login_Versuche – HEUTE auch nur Zugriffe ohne 403!

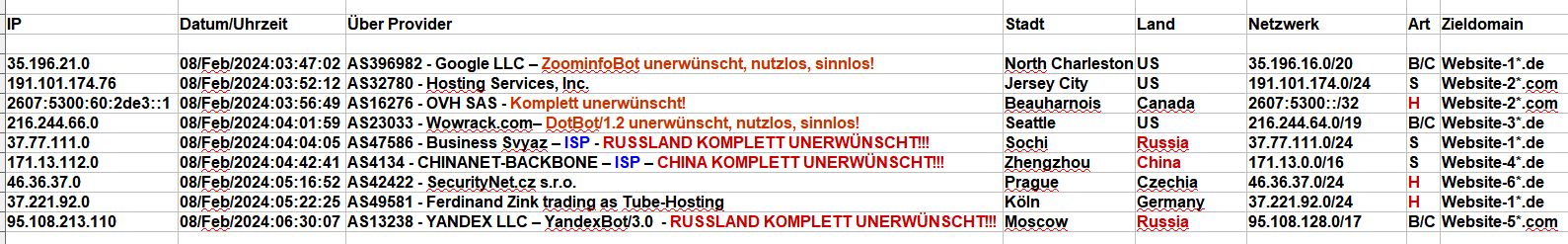

Das Protokoll vom 08.02.24. Die vielen 403 haben wir raus gelassen. Mehr Infos unter dem Bild!

2024_02_08_Hacking_Login_Versuche – HEUTE auch nur Zugriffe ohne 403!

Auch heute Nacht fanden sehr viele illegale Zugriffe auf einige Websites statt. Nun ja, es sind mittl. viele der beliebten Netzwerke, auch so mancher fragwürdigen oder gar zwielichtigen Provider, gesperrt! Der Spielplatz für gewisse Hacker- und Login-Idioten wird immer kleiner. 😉

Ein Beispiel für bereits gesperrte Netzwerke (Status 403), über die gewisse Hacker- und Login-Idioten immer noch versuchen, die Website zu hacken:

- 46.137.239.0 – – [08/Feb/2024:03:41:45 +0100] „POST /wp-login.php HTTP/1.1″ 403 – „https://www.website-1*.de/“ „Mozilla/5.0 (Windows NT 6.1; WOW64; Trident/7.0; rv:11.0) like Gecko“ www.website-1*.de

Solche Vollpfosten wie der dumme Amateur mit der IP 46.137.239.0 wird hier in unseren Listen nicht mehr aufgeführt denn, ZIEL ERREICHT. IDIOTEN AUSGESPERRT!

Normalerweise sperren wir keine ISP, jedoch sieht es bei 2 Ländern anders aus, da sperren wir auch ISP:

- RUSSLAND IST KOMPLETT UNERWÜNSCHT!!!

- CHINA IST KOMPLETT UNERWÜNSCHT!!!

Soviel erstmal für heute.

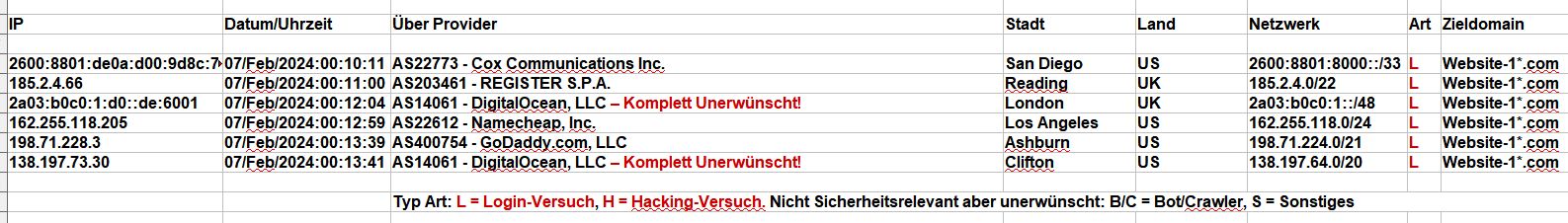

Unser Protokoll vom 07.02.24. HEUTE mal nur einen armseeligen LOGIN-IDIOT. Text unten lesen! 😉

Login-Idioten – 2024_02_07_Hacking_Login_Versuche – HEUTE mal nur einen armseeligen LOGIN-IDIOT!

Ein wirklich bedauernswerter LOGIN-IDIOT missbrauchte für seine armseeligen Login-Versuche mal wieder diverse Netzwerke bekannter Provider.

Sämtliche Provider haben heute früh eine Abuse-Meldung per Email von uns bekommen:

- AS22773 – Cox Communications Inc. – abuse@cox.com

- AS203461 – REGISTER S.P.A. – abuse@register.it

- AS14061 – DigitalOcean, LLC – abuse@digitalocean.com – IGNORIERT MAILS, FORMULARZWANG! Ein NoGo!

- AS7506 – GMO Internet,Inc – hostmaster@nic.ad.jp

- AS22612 – Namecheap, Inc. – abuse@namecheaphosting.com

- AS400754 – GoDaddy.com, LLC – abuse@godaddy.com – IGNORIERT MAILS, FORMULARZWANG! Ein NoGo!

- AS396982 – Google LLC – google-cloud-compliance@google.com

Schauen wir mal, wie verantwortungsbewusst die Provider wirklich sind denn schon der Versuch eines Logins auf eine fremde Website ist eine Straftat!!!

Das Protokoll vom 06.02.24. Viele Hacker-Idioten bekamen ein 403, die haben wir rausgelassen. 😉

2024_02_06_Hacking_Login_Versuche – Alle 403 der Hacker-Idioten sind nicht mehr aufgeführt!

Mal wieder sehr amüsant der dumme Amateur mit der IP 92.38.180.156:

- „GET / HTTP/1.0“ 200 52792 „-“ „Mozilla/5.0 (compatible; Googlebot/2.1; +http://www.google.com/bot.html)“

Klar doch, er kam angeblich über Google.com und ist ein Google-BOT? LOL… was für ein Idiot, Google hat KEINEN BOT im Netzwerk 92.38.180.0/24. Dieses Netz ist nun eh gesperrt, Abuse Meldung gin an verantwortlichen Provider!

Darüber hinaus auch heute Nacht so einige weitere Hacking-Versuche. Diese Hacker-Idioten sind aber nicht oben in der Tabelle, bekamen eh alle ein 403!

Diese Abuse-Meldungen gingen heute früh raus an:

- AS202422 – G-Core Labs S.A. – abuse@gcore.lu

- AS396982 – Google LLC – google-cloud-compliance@google.com

- AS14061 – DigitalOcean, LLC – abuse@digitalocean.com

Schauen wir mal, AS14061 – DigitalOcean IGNORIERT ja bisher JEDE Meldung. Es kommt immer nur ein Hinweis, man möge doch ein Formular verwenden. Sowas ist ein absolutes NoGo!!!

Von gestern noch offene Abuse-Meldung, Provider in Kaunas, Litauen:

- AS209605 – UAB Host Baltic – abuse@emanuelhosting.info

Wir berichten dann noch darüber. Je nach Reaktion des verantwortlichen Providers landet er dann oben oder ganz unten in unseren Tabellen von Verantwortliche Provider! 😉

Dann der Provider AS135377 – UCLOUD INFORMATION TECHNOLOGY (HK) LIMITED, mit der Adresse:

- FLAT/RM 603 6/F, LAWS COMMERCIAL PLAZA, 788 CHEUNG SHA WAN ROAD, KL, Hong Kong

mit Server u.a. auch in Frankfurt! Abuse-Mail ist hegui@ucloud.cn! Tja, und Tschüss denn die Netzwerke sind nun auf 14 Websites UND AUCH HIER gesperrt denn:

- CHINA IST KOMPLETT UNERWÜNSCHT!

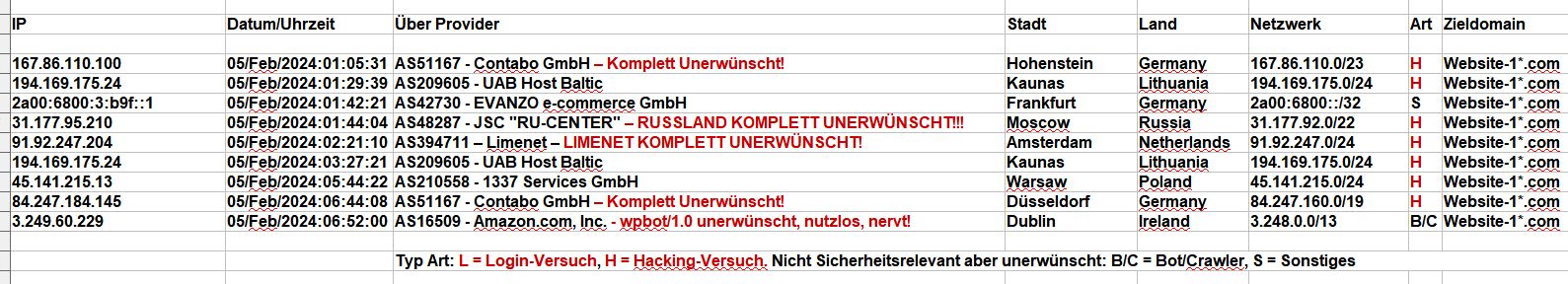

Das Protokoll vom 05.02.24. Fast alle Hacker-Idioten bekamen eh schon ein 403. 😉

2024_02_05_Hacking_Login_Versuche – Fast alle bekamen eh schon ein 403 – Hacker-Idioten!!!

Eine Abuse-Meldungen ist noch unbeantwortet:

- AS209605 – UAB Host Baltic

Schauen wir mal, wie dieser Provider reagiert und wie man ihn dann einordnet kann! Wir berichten dann später noch darüber! Je nach Reaktion kommen sie dann in die Tabellen von unseren NEUEN ARTIKEL Verantwortliche Provider! 😉

Aufgrund der IGNORANZ, ABUSE-MELDUNGEN vom Wochenende und von heute früh wurden igrnoriert, gibt es nun 4 weitere Einträge:

- AS47890 – UNMANAGED LTD

Văleni, Romania - AS31972 – Emagine Concept, Inc.

Taipei, Taiwan - AS51167 – Contabo GmbH

Düsseldorf + Frankfurt, Germany

auf unseren NEUEN ARTIKEL Verantwortliche Provider! 😉

Unser Protokoll vom 04.02.24. Heute mehrere Websites, alle 403 sind nicht mehr aufgeführt. Mehr Infos unter der Tabelle:

2024_02_04_Hacking_Login_Versuche – Die vielen 403 haben wir rausgelassen, immer weniger Hacker-Idioten!

Über die Website Website-7*.de fand über die 2 Provider:

- ASN AS47890 – UNMANAGED LTD

- Range 2.57.121.0/24

- Văleni, Romania

- abuse@unmanaged.uk

- ASN AS31972 – Emagine Concept, Inc.

- Range 45.121.50.0/24

- Taipei, Taiwan

- hostmaster@emagineconcept.com

ein umfangreicher Hacking-Versuch statt! BEIDE Provider wurden heute angeschrieben. Je nach Reaktion kommen sie dann in die Tabellen von unseren NEUEN ARTIKEL Verantwortliche Provider! Wir berichten dann über die Reaktion der 2 Provider. 😉

China und Singapore sind mittl. aufgrund der IGNORANZ bei Meldungen UND der HÄUFIGKEIT in Bezug auf Hacking- und Login-Versuche komplett unerwünscht! Das gilt mittl. auch für ISP aus diesen Ländern!

Weitere Netze wurden gerade hier und bei 14 weiteren Websites gesperrt.

China:

- 140.143.164.0/22

- 223.244.0.0/18

Singapore:

- 139.162.0.0/19

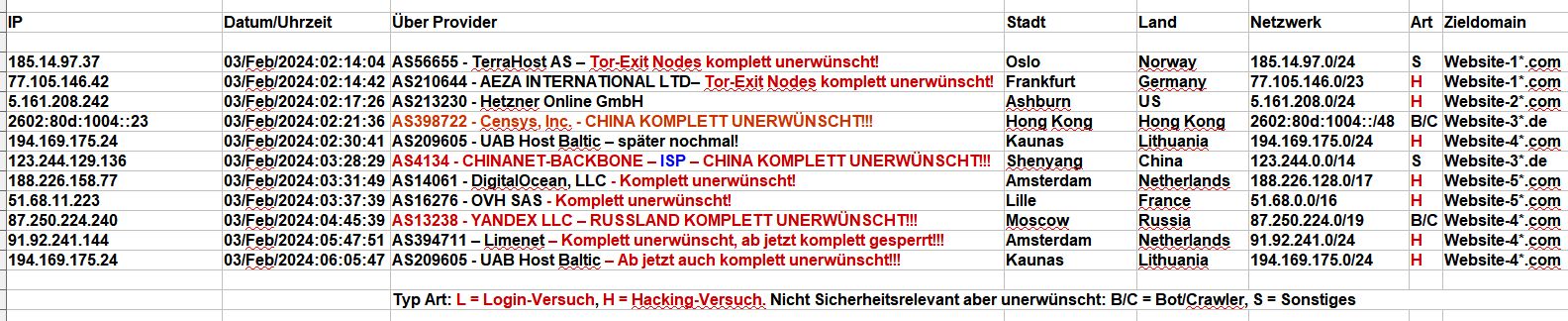

Unser Protokoll vom 03.02.24. Die vielen Hacker-Idioten, die ein 403 bekommen haben, sind nicht mehr aufgeführt. Weitere Infos unter der Tabelle:

2024_02_03_Hacking_Login_Versuche – Die vielen 403 haben wir rausgelassen, immer weniger Hacker-Idioten!

Die unzähligen Looser unter den Möchtegern-Hackern, die ein 403 (Access Denied) bekommen haben, sind es nicht mehr wert, aufgeführt zu werden. Sämtliche Netze oben, bisher noch nicht in der Liste, sind nun auch auf 14 Websites gesperrt!

Dann wieder dieser Tor-Exit Kram. Wer nichts zu verbergen hat, muss sich auch nicht im Internet verstecken. Alles bisherigen Zugriffe über Tor-Exit Nodes, da sind die Netzwerke auf 14 Websites mittlerweile gesperrt!

Dann wieder China und Russland!

Russland und China sind komplett unerwünscht, nicht nur auf mittl. 14 Websites sind viele Netzwerke gesperrt sondern auch hier. Das gilt nicht nur für Hosting-Provider sondern auch für jeden Zugriff über ein ISP über China oder Russland!

Gerade eben kamen noch weitere Netze aus China dazu, die jetzt gesperrt sind:

- 62.234.208.0/20

- 81.71.0.0/18

- 106.3.128.0/21

- 175.24.192.0/18

Soviel erstmal für heute. 😉

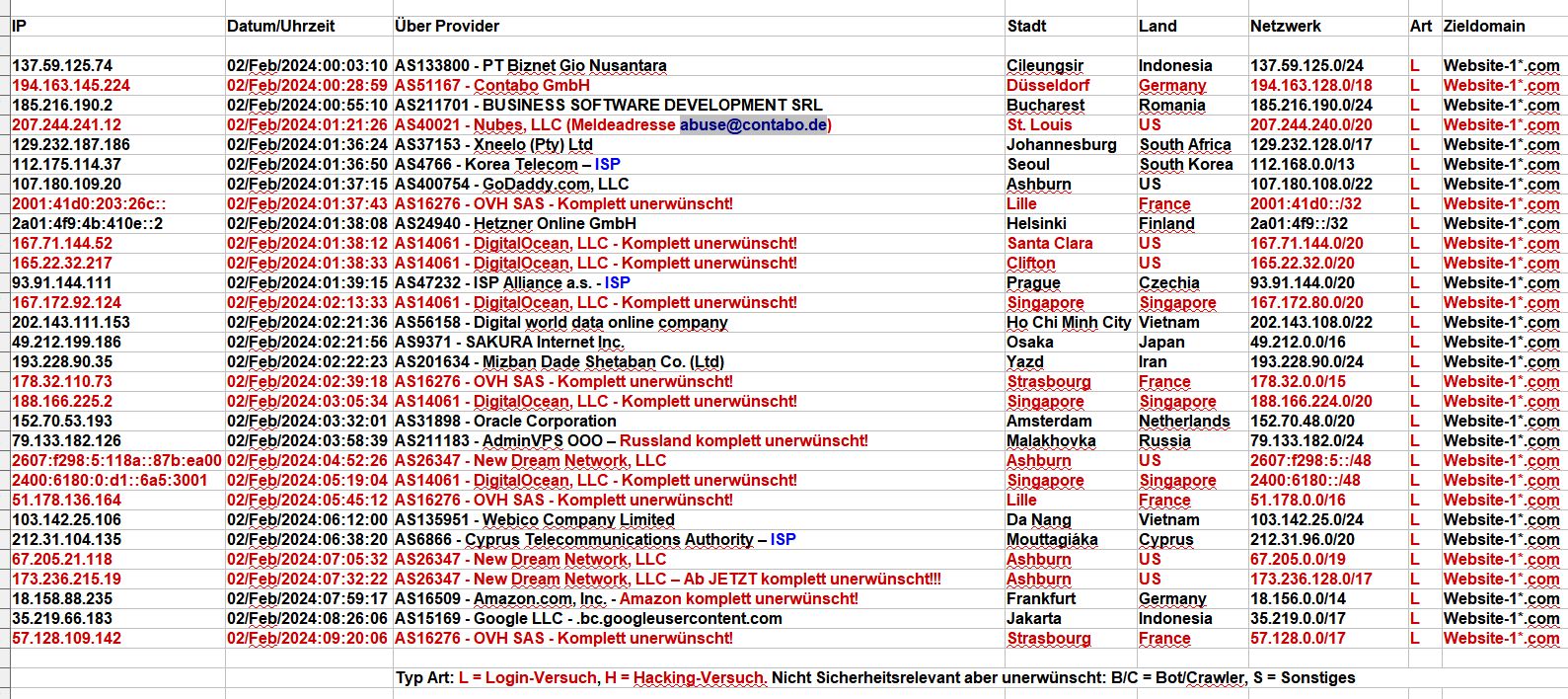

Unser Protokoll vom 02.02.24. Heute Nacht für über 9 Stunden eine paar armseelige Login-Versuche auf eine Website:

2024_02_01_Hacking_Login_Versuche – Login-Idioten, armseelige Versuche über 9 Stunden!

ALLE PROVIDER wurden per Email informiert, schauen wir mal, wie Verantwortungsbewusst sie sind!

PROVDER, die mehrmals vorkommen, sind komplett in ROT MARKIERT!

Ein ganz besonderer Vollpfosten kam über Russland, mal eben checken, ob die IP 194.26.229.64 noch geht!:

194.26.229.64 Website-1*.com – – [02/Feb/2024:01:24:05 +0100] „GET / HTTP/1.0“ 200 9293 „-“ „Mozilla/5.0 (compatible; Googlebot/2.1; +http://www.google.com/bot.html)“

ASN AS216246 – Aeza Group Ltd.

Hostname ds-5254a203.aeza.network

Range 194.26.229.0/24

Moscow, Russia

Haha, echt ein Idiot weil:

- Erstens ist Russland komplett unerwünscht, jeder Zugriff über ein Netz aus Russland wird gesperrt!

- Zweitens ist der Googlebot/2.1 NICHT im IP-Range 194.26.229.0/24

- Drittens ist jetzt 194.26.229.0/24 auch gesperrt!

Also du Looser mit der IP 194.26.229.64 um 01:24:05, verarsche deine Freunde aber NICHT UNS!!!

Unser Protokoll vom 01.02.24. Es wird immer ruhiger aber China, eh komplett unerwünscht, nervt penetrant:

2024_02_01_Hacking_Login_Versuche – Es wird ruhiger aber CHINA NERVT penetrant!

Alle Zugriffe der Hacker- und Login-Idioten, die ein 403 bekommen haben, sind heute mal nicht in der Tabelle aufgeführt. Sehr viele der beliebten Netzwerke, die diese armseeligen Amateure gerne nutzen, sind eh mittlerweile gesperrt.

Sehr fragwürdig und so NICHT LEGAL – Login-Versuch über ein Netzwerk von AS24940 – Hetzner Online GmbH:

- [01/Feb/2024:05:11:58 +0100] „GET /wp-login.php HTTP/1.0“ 302 – „-“ „DuckDuckBot/1.0; (+http://duckduckgo.com/duckduckbot.html)“

Klar doch, DuckDuckBot/1.0 will sich einloggen. Lieber dummer Amateur, verarsche deine Freunde aber NICHT UNS! Netzwerk ist nun bei 14 Websites gesperrt!!! Schon der Versuch eines Logins auf eine fremde Website ist eine Straftat!

Dann China mal wieder, da die Netze vieler Hosting-Provider gesperrt sind, versuchen es nun die Hacker-Idioten über ISP, Haha. Die werden dann auch gesperrt den ALLES aus China ist eh KOMPLETT UNERWÜNSCHT!

Tipps, wie man die Website schützen kann findest du über den Link.

Übrigens, da auch immer wieder AS16276 – OVH SAS auftaucht, hier ein interessanter Artikel dazu. War das etwa eine warme Sanierung um ganz bestimmte Daten zu löschen??? Haha, die Frage beantworte dir bitte doch selber. Für uns ist aufgrund der vielen Hacking- und Login-Versuche auf mehreren Websites von UNS dieser Provider mittlerweile in die Kategorie „zwielichtige Provider“ eingeordnet!