Das Hacker Protokoll Januar 2025

Dieses Hacker Protokoll Januar 2025 ist nicht mehr so umfangreich, da wir ja nicht jeden Zugriff dieser Hacker-Idioten posten. Trotzdem immer wieder diese unermüdlichen Login Idioten und Amateur Hacker, die es wieder und immer wieder versuchen, trotz einem 403, eine Homepage zu hacken.

Es wird bestimmt auch jeden „braven“ Besucher hier bestimmt amüsieren, denn hier findet man die Auszug von gewissen Taugenixe mit ihren lächerlichen und armseeligen Versuchen, um eine Homepage zu übernehmen bzw. zu hacken.

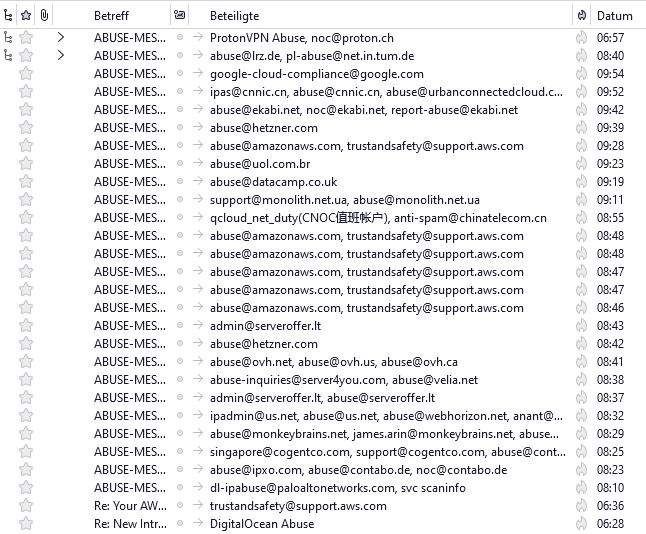

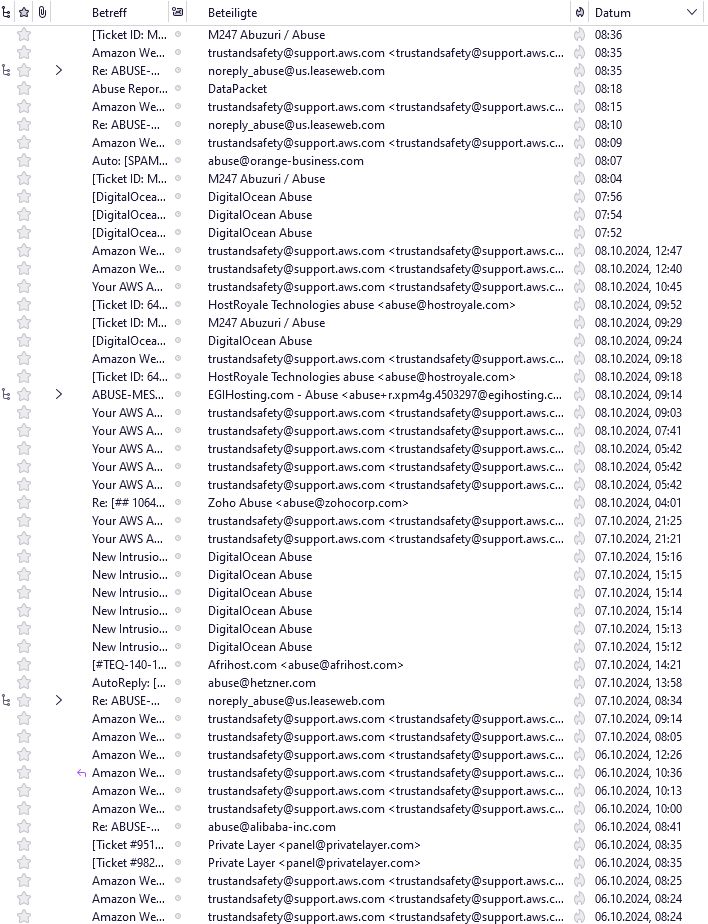

Dieses Hacker Protokoll Januar 2025 soll ebenfalls so einige Hosting-Provider und Provider für Cloud´s endlich mal wachrütteln, damit sie ENDLICH die Webspaces ihrer Kunden besser vor diesen ganzen Login- und Hacker-Müll schützen!!! Viele Mails an Abuse der jeweiligen verantwortlichen Provider wurden geschrieben. Oft kam nur Blabla aber es ändert sich absolut NICHTS!

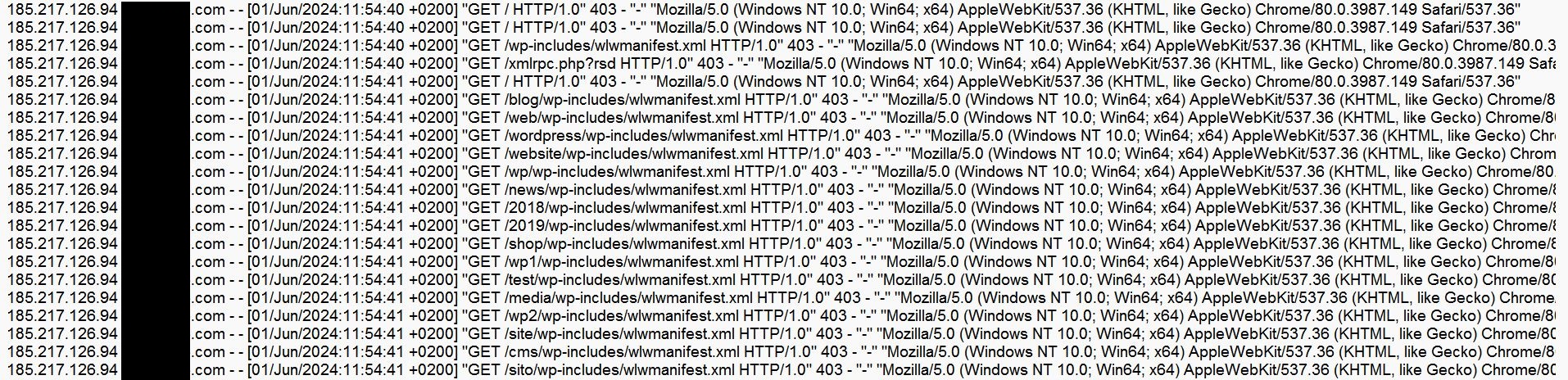

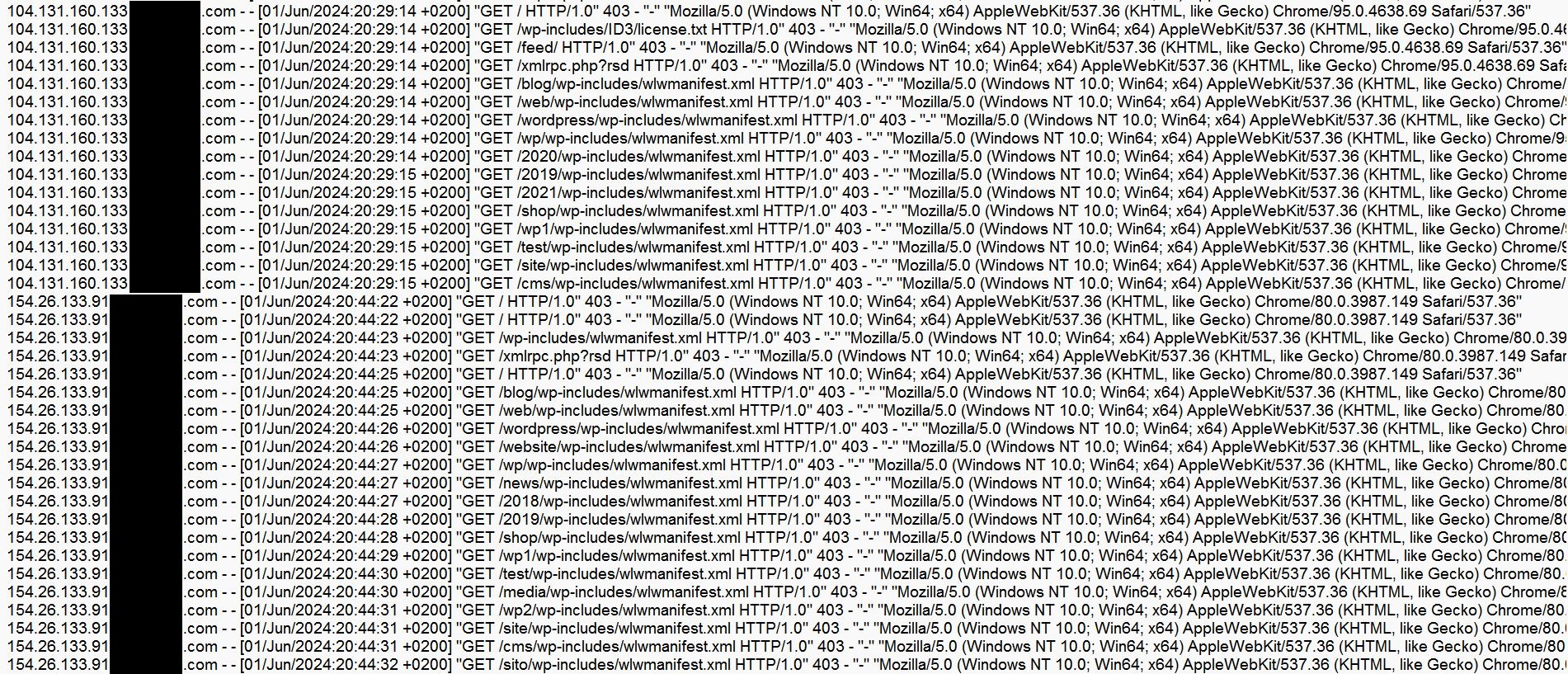

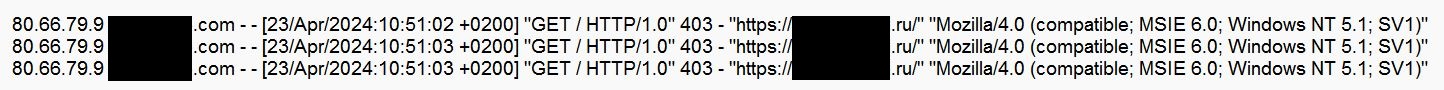

Somit hier nun das Protokoll vom Januar. Man bedenke, die jeweiligen Tabellen sind immer nur ein ganz kleiner Auszug von dem, was da wirklich über den ganzen Tag auf den bestroffenen Websites versucht wurde. Zum Schutz der betroffenen Domains wurden diese ausgeschwärzt oder mit Stern (*) versehen.

WICHTIG! Wir posten nur noch etwas, das besonders auffällt oder eben besonders amüsant ist. Die meisten der Hacker-Idioten bekommen eh nur noch ein 403 oder eben ein 302! Wer auch hier gesperrt ist, landet mit seinem „Scheiss“ dann da, wo er hingehört, nämlich beim Klopapier! *LOL*

Protokoll-Auszüge vom Januar 2025!

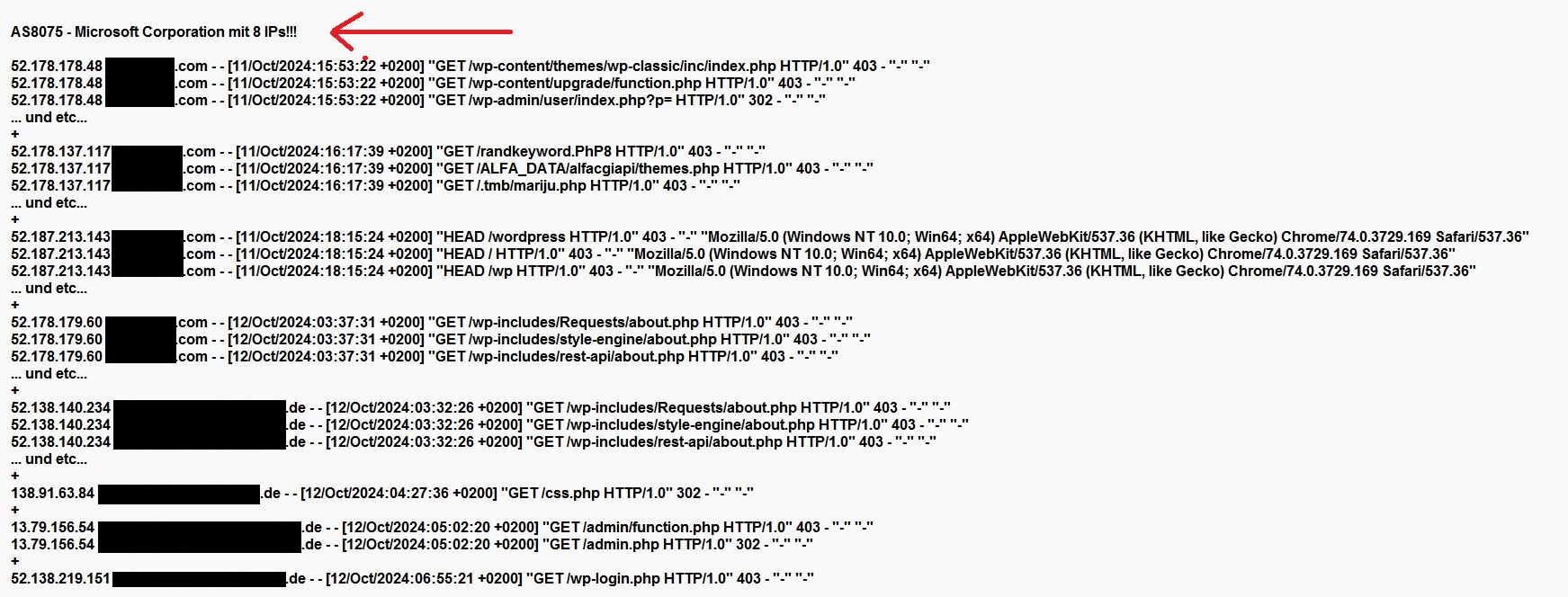

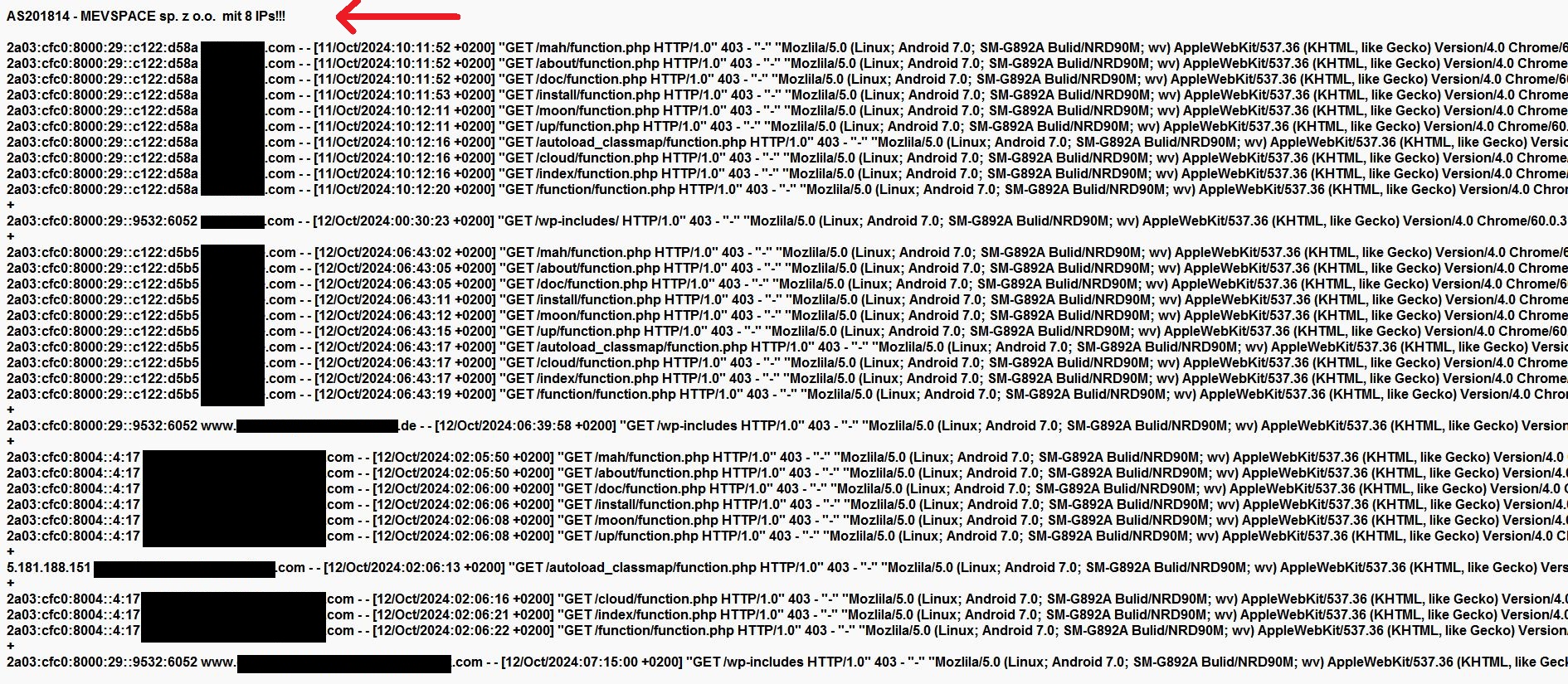

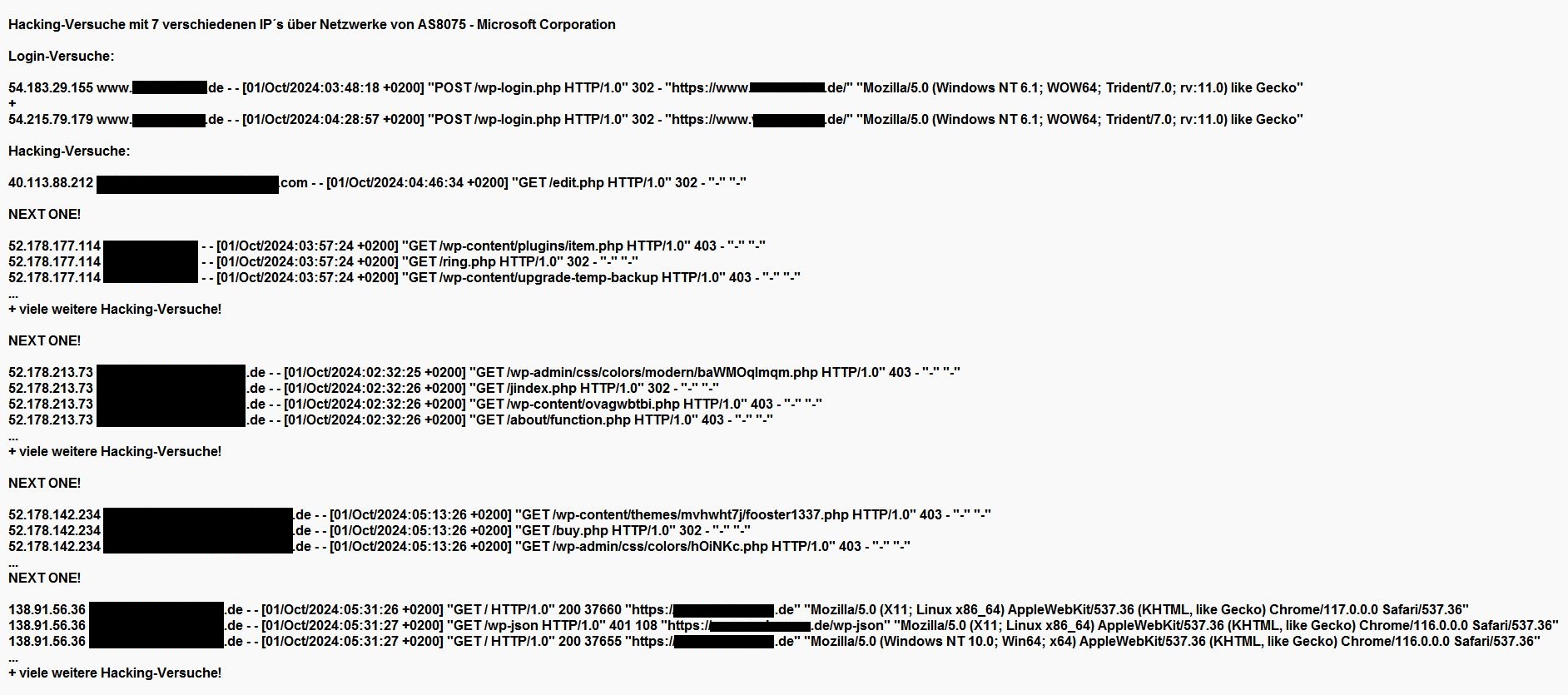

Wirklich absolut dumme und auch amüsante Hacking-Versuche seit Januar 2025 gibt es über den Provider:

- AS16509 – Amazon.com, Inc.

Bei jeder Abuse-Meldung reagierte der Provider Amazon absolut vorbildlich und sperrte diese dummen Hacking-Versuche!

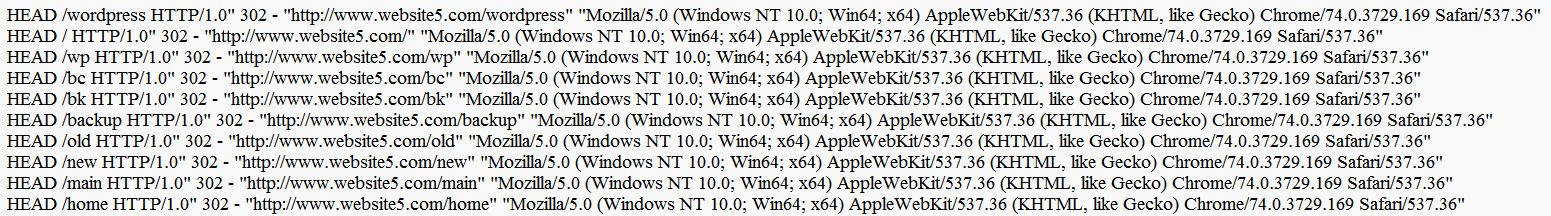

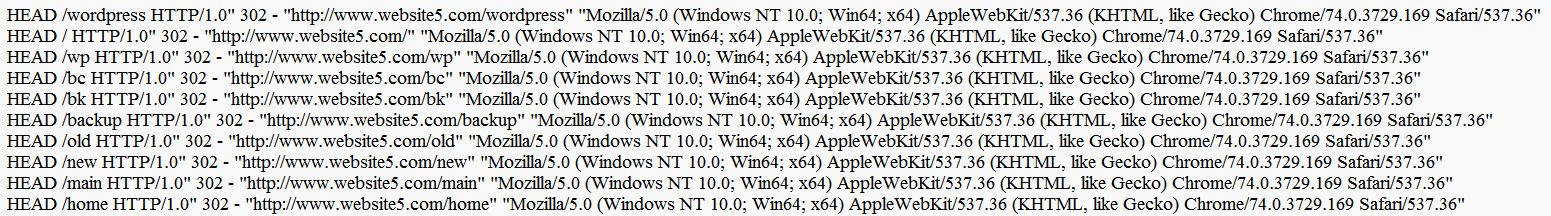

Das Schema ist immer gleich, geht beginnend mit dem Ordner /wordpress bis zum Ordner /home:

Hacker-Idioten Ordner WordPress und etc. über Provider AS16509 – Amazon.com, Inc.

Hier mal die Liste seit Dezember 2024! Wir amüsieren uns jeden Tag über diese wirklich dummen und armseeligen Hacking-Versuche.

Mal schauen, wann diese Hacker-Idioten es kapieren, denn alle bisherigen Netze dieser dummen Hacking-Versuche sind über unser EIGENES Sicherheits-Tool mittlerweile auf SEHR VIELEN WEBSITES GESPERRT!

Bei jeden weiteren Versuch über ein noch nicht gesperrtes Netz geht IMMER SOFORT eine Abuse-Meldung an das Abuse-Team von Amazon!

Zum Schutz der Website-Besitzer haben wir die Domains umbenannt in WebsiteX, hier mal die Liste:

3.12.111.130 www.website1.com – – [15/Jan/2025:04:41:10 +0100] „HEAD /wordpress HTTP/1.0“ 302 – „http://website1.com/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

3.111.170.171 www.website2.de – – [15/Jan/2025:05:19:35 +0100] „HEAD /wordpress HTTP/1.0“ 302 – „http://website2.de/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

3.14.1.251 website3.com – – [29/Dec/2024:02:08:57 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

3.14.149.0 website4.de – – [26/Dec/2024:02:39:01 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

3.14.151.100 www.website2.de – – [26/Dec/2024:05:08:50 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „http://website2.de/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

3.17.149.123 www.website2.de – – [19/Dec/2024:05:03:14 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „http://website2.de/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

3.21.27.160 website5.com – – [18/Dec/2024:23:54:14 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „http://www.website5.com/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

3.22.130.51 www.website2.de – – [02/Jan/2025:06:07:26 +0100] „HEAD /wordpress HTTP/1.0“ 302 – „http://website2.de/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

3.22.183.233 website5.com – – [18/Dec/2024:20:18:02 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

3.68.222.218 www.website2.de – – [14/Dec/2024:03:56:20 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „http://website2.de/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

3.76.201.234 website5.com – – [13/Dec/2024:22:17:46 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „http://www.website5.com/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

3.90.210.75 website5.com – – [07/Jan/2025:21:31:16 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „http://www.website5.com/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

3.108.59.240 website5.com – – [05/Jan/2025:18:15:15 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

3.110.83.76 website5.com – – [20/Jan/2025:01:09:50 +0100] „HEAD /wordpress HTTP/1.0“ 302 – „http://www.website5.com/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

3.110.132.248 website5.com – – [16/Jan/2025:17:31:01 +0100] „HEAD /wordpress HTTP/1.0“ 302 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

3.111.213.129 website5.com – – [19/Jan/2025:19:58:01 +0100] „HEAD /wordpress HTTP/1.0“ 302 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

3.121.202.226 website3.com – – [13/Dec/2024:03:32:57 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

3.129.23.103 website5.com – – [02/Jan/2025:00:20:15 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „http://www.website5.com/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

3.129.248.213 www.website1.com – – [28/Dec/2024:04:45:49 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „http://website1.com/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

3.133.12.60 website3.com – – [24/Dec/2024:02:03:11 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

3.134.243.159 website5.com – – [18/Dec/2024:00:00:39 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „http://www.website5.com/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

3.135.187.75 www.website1.com – – [09/Jan/2025:03:53:56 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „http://website1.com/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

3.138.156.198 www.website1.com – – [26/Dec/2024:08:08:47 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „http://website1.com/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

3.140.239.185 website6.de – – [30/Dec/2024:05:49:52 +0100] „HEAD /wordpress HTTP/1.0“ 302 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

3.140.245.206 website6.de – – [17/Dec/2024:02:12:17 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

3.140.251.73 website5.com – – [29/Dec/2024:21:43:26 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

3.142.195.29 website5.com – – [08/Jan/2025:21:57:21 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „http://www.website5.com/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

3.142.239.117 www.website2.de – – [13/Dec/2024:08:11:06 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „http://website2.de/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

3.142.237.206 www.website1.com – – [25/Dec/2024:05:20:07 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „http://website1.com/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

3.142.150.211 www.website1.com – – [31/Dec/2024:10:33:41 +0100] „HEAD / HTTP/1.0“ 403 – „http://website1.com/“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

3.143.169.99 website5.com – – [24/Dec/2024:04:46:06 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „http://www.website5.com/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

3.144.99.250 www.website1.com – – [02/Jan/2025:06:30:47 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „http://website1.com/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

3.144.158.77 website5.com – – [31/Dec/2024:08:57:06 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

3.144.179.226 website5.com – – [03/Jan/2025:20:05:51 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

3.145.26.192 website5.com – – [13/Dec/2024:18:36:48 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

3.145.111.107 website5.com – – [01/Jan/2025:20:41:20 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

3.145.124.101 www.website2.de – – [30/Dec/2024:07:36:38 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „http://website2.de/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

3.145.132.176 website5.com – – [13/Dec/2024:03:05:51 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

3.145.160.70 www.website2.de – – [31/Dec/2024:07:56:38 +0100] „HEAD /wordpress HTTP/1.0“ 302 – „http://website2.de/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

3.145.194.186 website3.com – – [30/Dec/2024:10:24:24 +0100] „HEAD /wordpress HTTP/1.0“ 302 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

3.145.217.154 www.website1.com – – [30/Dec/2024:07:24:56 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „http://website1.com/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

3.147.44.106 website3.com – – [02/Jan/2025:08:30:51 +0100] „HEAD /wordpress HTTP/1.0“ 302 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

13.36.210.11 website5.com – – [21/Dec/2024:03:38:46 +0100] „GET /wordpress HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 6.3; Win64; x64; rv:63.0) Gecko/20100101 Firefox/63.0“

13.37.106.76 website5.com – – [04/Jan/2025:23:18:17 +0100] „GET /wordpress/ HTTP/1.0“ 403 199 „-“ „Mozilla/5.0 (Windows NT 6.3; Win64; x64; rv:63.0) Gecko/20100101 Firefox/63.0“

13.48.178.37 www.website2.de – – [04/Jan/2025:04:12:34 +0100] „HEAD /wordpress HTTP/1.0“ 302 – „http://website2.de/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

13.58.32.12 website4.de – – [27/Dec/2024:04:57:06 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

13.58.40.95 www.website1.com – – [10/Jan/2025:04:37:23 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „http://website1.com/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

13.58.53.38 website4.de – – [13/Jan/2025:03:39:25 +0100] „HEAD /wordpress HTTP/1.0“ 302 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

13.58.209.109 website3.com – – [31/Dec/2024:03:27:33 +0100] „HEAD /wordpress HTTP/1.0“ 302 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

13.59.24.103 www.website2.de – – [09/Jan/2025:03:09:01 +0100] „HEAD /wordpress HTTP/1.0“ 302 – „http://website2.de/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

13.59.64.69 website5.com – – [12/Dec/2024:19:08:56 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „http://www.website5.com/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

13.59.182.180 www.website2.de – – [17/Dec/2024:02:50:53 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „http://website2.de/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

13.60.3.134 website6.de – – [13/Jan/2025:04:20:38 +0100] „HEAD /wordpress HTTP/1.0“ 302 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

13.60.5.58 website5.com – – [12/Jan/2025:23:24:03 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „http://www.website5.com/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

13.60.253.226 www.website2.de – – [13/Jan/2025:05:10:51 +0100] „HEAD /wordpress HTTP/1.0“ 302 – „http://website2.de/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

13.201.59.200 website5.com – – [20/Jan/2025:03:22:28 +0100] „HEAD /wordpress HTTP/1.0“ 302 – „http://www.website5.com/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

13.201.223.220 website5.com – – [05/Jan/2025:22:53:06 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „http://www.website5.com/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

13.203.160.88 www.website1.com – – [21/Jan/2025:05:19:45 +0100] „HEAD /wordpress HTTP/1.0“ 302 – „http://website1.com/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

13.233.9.115 website6.de – – [06/Jan/2025:03:31:52 +0100] „HEAD /wordpress HTTP/1.0“ 302 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

13.233.119.46 website5.com – – [10/Jan/2025:22:06:51 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „http://www.website5.com/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

13.235.79.114 www.website1.com – – [11/Jan/2025:04:11:06 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „http://website1.com/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

15.206.160.66 website4.de – – [16/Jan/2025:04:36:35 +0100] „HEAD /wordpress HTTP/1.0“ 302 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

15.206.184.94 website5.com – – [22/Jan/2025:21:55:59 +0100] „HEAD /wordpress HTTP/1.0“ 302 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

15.236.201.80 website5.com – – [12/Jan/2025:11:01:48 +0100] „GET /wordpress HTTP/1.0“ 403 199 „www.google.com“ „Mozilla/5.0 (Linux; Android 7.0; SM-G892A Build/NRD90M; wv) AppleWebKit/537.36 (KHTML, like Gecko) Version/4.0 Chrome/60.0.3112.107 Mobile Safari/537.36“

16.170.157.91 website5.com – – [05/Jan/2025:11:18:41 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „http://www.website5.com/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

18.116.26.226 website3.com – – [25/Dec/2024:06:37:51 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

18.116.59.45 website4.de – – [30/Dec/2024:06:33:18 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

18.117.176.199 website5.com – – [20/Dec/2024:22:19:45 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

18.118.6.211 website5.com – – [07/Jan/2025:02:07:34 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

18.118.217.2 website4.de – – [02/Jan/2025:05:13:13 +0100] „HEAD /wordpress HTTP/1.0“ 302 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

18.188.78.80 website3.com – – [21/Dec/2024:02:18:09 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

18.188.88.161 website3.com – – [26/Dec/2024:05:14:54 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

18.188.108.206 website5.com – – [09/Jan/2025:19:01:44 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

18.188.222.188 website4.de – – [17/Dec/2024:02:25:41 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

18.189.21.99 website5.com – – [27/Dec/2024:23:22:30 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „http://www.website5.com/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

18.191.137.185 website5.com – – [27/Dec/2024:08:39:35 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

18.191.242.222 website5.com – – [17/Dec/2024:02:09:34 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

18.199.151.58 website5.com – – [13/Dec/2024:00:24:13 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

18.199.237.221 www.website1.com – – [13/Dec/2024:10:36:38 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „http://website1.com/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

18.216.48.26 website5.com – – [31/Dec/2024:21:25:48 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „http://www.website5.com/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

18.216.220.77 website4.de – – [25/Dec/2024:03:54:04 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

18.217.90.48 www.website1.com – – [17/Dec/2024:03:56:35 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „http://website1.com/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

18.217.161.168 website5.com – – [23/Jan/2025:01:17:52 +0100] „HEAD /wordpress HTTP/1.0“ 302 – „http://www.website5.com/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

18.117.253.214 website6.de – – [19/Dec/2024:04:48:14 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

18.118.6.211 website5.com – – [08/Jan/2025:04:38:38 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

18.218.47.225 website4.de – – [28/Dec/2024:04:28:45 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

18.219.153.176 website5.com – – [25/Dec/2024:18:28:42 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

18.219.201.69 website5.com – – [08/Jan/2025:18:20:43 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

18.219.215.210 www.website1.com – – [28/Dec/2024:05:47:40 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „http://website1.com/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

18.219.255.241 website5.com – – [10/Jan/2025:16:58:38 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

18.220.181.85 website3.com – – [14/Dec/2024:06:38:52 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

18.220.245.5 website5.com – – [25/Dec/2024:04:02:10 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

18.222.36.103 www.website2.de – – [18/Dec/2024:05:05:53 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „http://website2.de/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

18.222.124.184 website5.com – – [12/Jan/2025:19:24:02 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

18.222.126.215 website3.com – – [17/Dec/2024:05:16:52 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

18.222.210.147 website5.com – – [26/Dec/2024:01:55:26 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „http://www.website5.com/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

18.222.219.253 www.website2.de – – [24/Dec/2024:05:46:02 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „http://website2.de/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

18.222.226.109 website5.com – – [27/Dec/2024:19:32:17 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

18.220.245.5 website5.com – – [24/Dec/2024:19:25:22 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

18.223.98.120 www.website1.com – – [19/Dec/2024:05:42:02 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „http://website1.com/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

18.226.94.91 website6.de – – [02/Jan/2025:05:20:12 +0100] „HEAD /wordpress HTTP/1.0“ 302 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

35.180.12.153 website5.com – – [14/Dec/2024:21:59:52 +0100] „GET /wordpress/ HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 6.3; Win64; x64; rv:63.0) Gecko/20100101 Firefox/63.0“

35.180.139.250 website5.com – – [07/Jan/2025:21:03:22 +0100] „GET /wordpress HTTP/1.0“ 403 199 „-“ „Mozilla/5.0 (Windows NT 6.3; Win64; x64; rv:63.0) Gecko/20100101 Firefox/63.0“

43.204.116.2 website3.com – – [11/Jan/2025:06:05:09 +0100] „HEAD /wordpress HTTP/1.0“ 302 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

43.204.221.133 website5.com – – [21/Jan/2025:03:46:11 +0100] „HEAD /wordpress HTTP/1.0“ 302 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

44.222.201.132 website4.de – – [14/Jan/2025:04:06:22 +0100] „HEAD /wordpress HTTP/1.0“ 302 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

52.14.49.51 www.website1.com – – [13/Dec/2024:04:08:01 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „http://website1.com/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

52.47.181.100 www.website2.de – – [08/Jan/2025:04:01:25 +0100] „GET /wordpress HTTP/1.0“ 302 257 „-“ „Mozilla/5.0 (Windows NT 6.3; Win64; x64; rv:63.0) Gecko/20100101 Firefox/63.0“

52.66.209.234 www.website2.de – – [16/Jan/2025:05:10:16 +0100] „HEAD /wordpress HTTP/1.0“ 302 – „http://website2.de/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

54.226.84.205 www.website2.de – – [08/Jan/2025:03:12:46 +0100] „HEAD /wordpress HTTP/1.0“ 302 – „http://website2.de/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

54.227.50.190 website6.de – – [08/Jan/2025:02:42:42 +0100] „HEAD /wordpress HTTP/1.0“ 302 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

65.0.99.115 www.website2.de – – [11/Jan/2025:03:11:41 +0100] „HEAD /wordpress HTTP/1.0“ 302 – „http://website2.de/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

65.1.64.189 website5.com – – [16/Jan/2025:22:13:21 +0100] „HEAD /wordpress HTTP/1.0“ 302 – „http://www.website5.com/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

2600:1f16:18ec:2d00:6ce9:6b71:642d:313c website6.de – – [04/Jan/2025:02:31:47 +0100] „HEAD /wordpress HTTP/1.0“ 302 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

2600:1f16:1a38:400:2031:eeb5:d00a:c95 website6.de – – [26/Dec/2024:02:16:02 +0100] „HEAD /wordpress HTTP/1.0“ 403 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

2600:1f11:332:6c00:3b9d:7eba:d43f:5a54 website5.com – – [14/Jan/2025:13:14:47 +0100] „HEAD /wordpress HTTP/1.0“ 302 – „http://www.website5.com/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

2600:1f11:ae0:1a00:b570:edf6:f566:25fd website5.com – – [15/Jan/2025:23:30:12 +0100] „HEAD /wordpress HTTP/1.0“ 302 – „http://www.website5.com/wordpress“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

2a05:d014:1000:3500:7b55:6ce1:181a:d820 website5.com – – [14/Jan/2025:19:15:14 +0100] „HEAD /wordpress HTTP/1.0“ 302 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

2a05:d014:14ee:9100:ac95:433c:3a:4dcb website5.com – – [14/Jan/2025:20:17:34 +0100] „HEAD /wordpress HTTP/1.0“ 302 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

2a05:d014:95b:b800:3d0:2c83:587a:a591 website5.com – – [15/Jan/2025:20:15:00 +0100] „HEAD /wordpress HTTP/1.0“ 302 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

2a05:d014:d4e:4300:a52f:9ffe:6595:cf3 www.website4.de – – [21/Jan/2025:05:41:10 +0100] „HEAD /wordpress HTTP/1.0“ 302 – „-“ „Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36“

Soviel für den Januar. Mal schauen, ob da noch was kommt, wo es sich lohnt, es hier zu posten! 😉

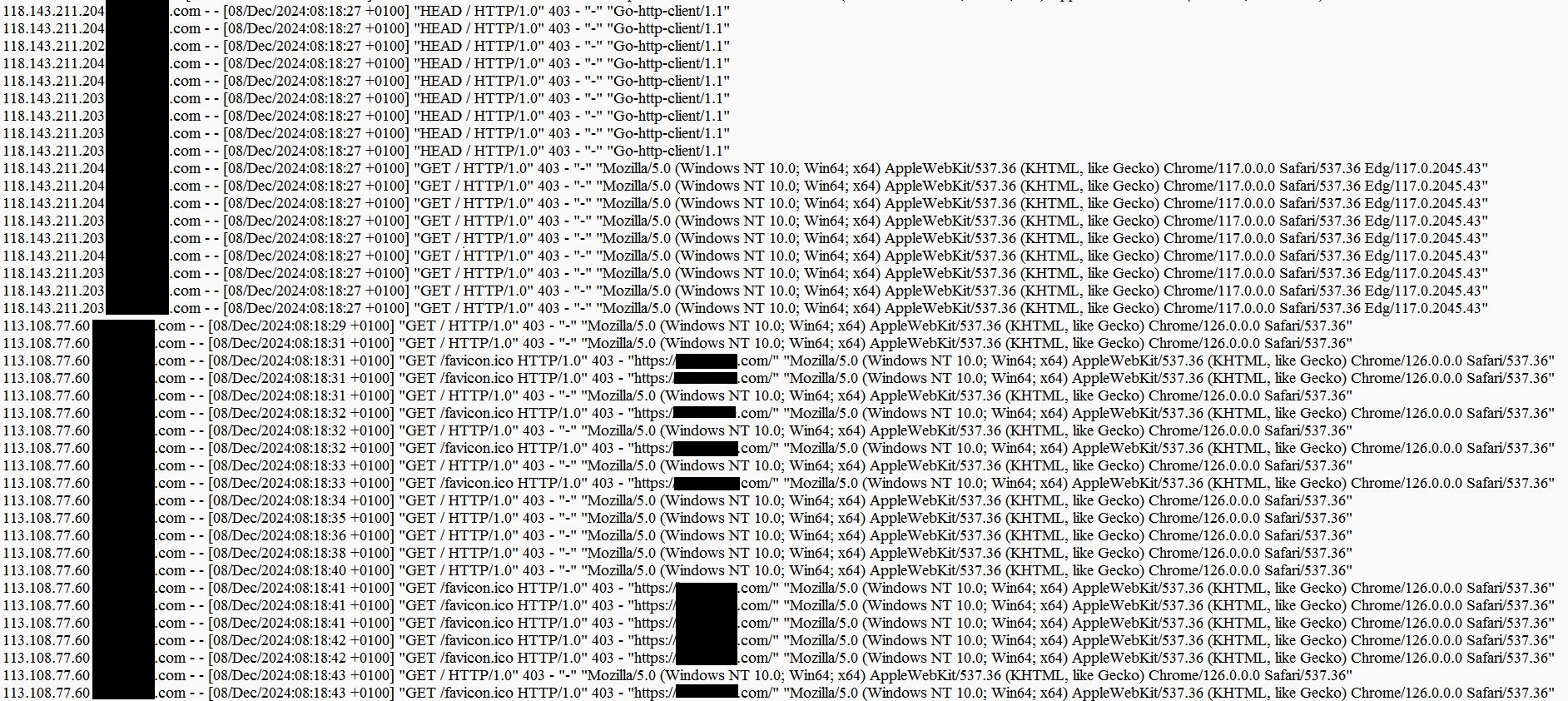

Neuerdings sind so einige Hacker-Idioten schon vorsichtiger geworden. Haha, da wird nur ein vorsichtiges GET / gemacht, kommt ein 403, ziehen sie weiter. NUR ZU DUMM für diese Hacker-Idioten denn auch das wird SOFORT an den verantwortlichen Provider gemeldet!

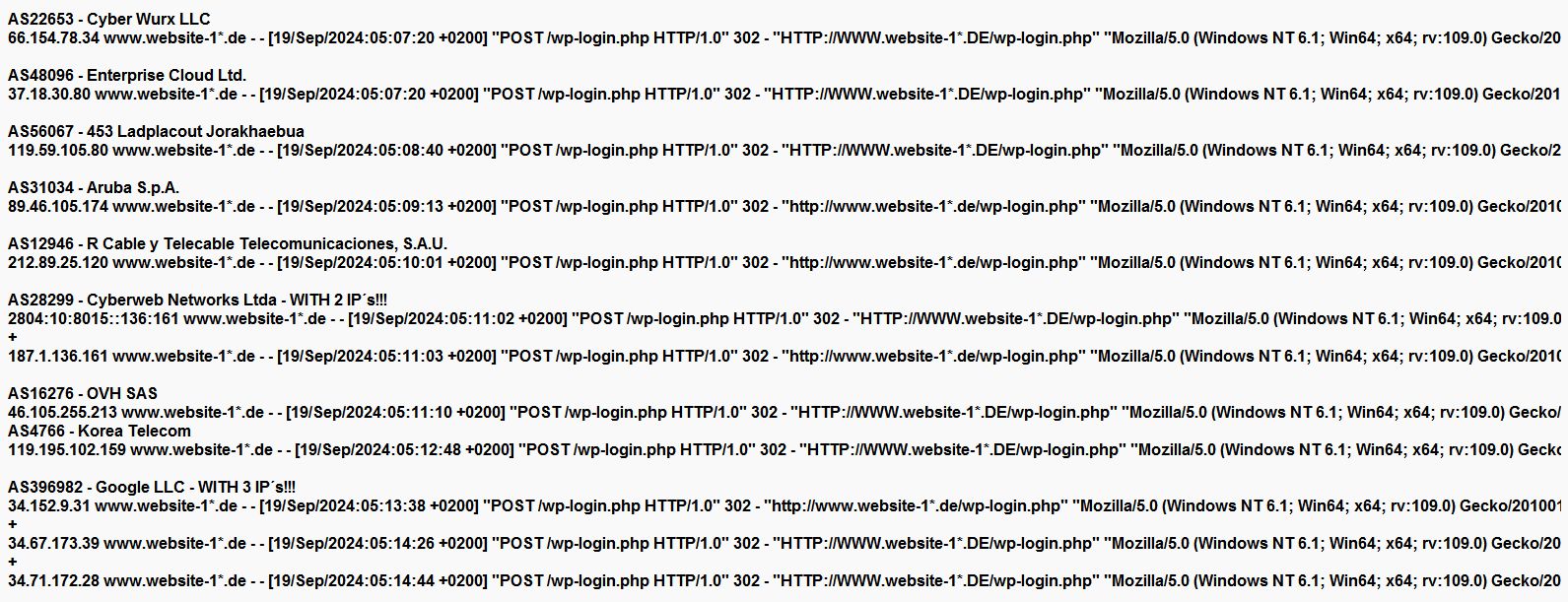

Anhand der vielen Logfiles, die wir ja regelmäßig von mehreren Website-Besitzern bekommen, melden wir VERSTÄRKT fast täglich die Hacking-Versuche an die mit verantwortlichen Provider!

Dadurch sind innerhalb von Wochen die eh wirklich dummen Hacking-Versuche drastisch zurüchgegangen!

JA, die Spielzeuge für diese Hacker-Idioten und dummen Script-Kiddies werden rar! *lol*

Diese kriminellen Hacker-Idioten und ScriptKiddies meinen nun, sie sind schlau, Haha.

Seit wir viele Hacking-Versuche fast täglich melden, werden einige dieser Hacker-Idioten vorsichtiger. Man macht das erst mal ein ganz vorsichtiges GET! Kommt da ein 403, hören sie meist auf.

NUR ZU DUMM für diese armseeligen Hacker-Idioten denn auch das melden wir nun schon seit DEZEMBER 2024!

Hier schicken wir nun ebenfalls ABUSE-MAILS an die mit verantwortlichen Provider! Seriöse Provider reagieren auch schon positiv darauf! Die uns eh bekannten fragwürdigen und/oder gar unseriösen Provider interessieren uns eh nicht mehr denn dessen NETZWERKE sind mittl. komplett gesperrt!

Es ist wirklich immer wieder sehr amüsant, was für Idioten man unter diesen Möchtegern-Hackern erlebt. Teilweise kann man echt nur noch lachen, wie dumm da so manche Amateure und Scriptkiddies vorgehen.

Die Hacker Vollpfosten des Monats

Weitere Auszüge der Logs von vielen Websites in Bezug auf diese Hacker-Idioten folgen diese Tage. 😉

Übrigens, da auch immer wieder für uns zwielichtige Provider auftaucht, hier mal eine Tabelle der Provider dazu. Es spiegelt Erfahrungen wider, aufgrund der erfolgreiche Abuse-Meldungen bis hin zu gewissen ignoranten Provider!

Tipps, wie man die Website schützen kann findest du über den Link.